Một số vấn đề bảo mật cho IPv6 (IPv6 Security)

Đào Trung Thành

Giới thiệu

Giao thức mới IPv6 (Internet Protocol version 6) có những cải tiến đáng kể, giải quyết nhiều vấn đề tồn tại về mặt bảo mật trong giao thức IPv4 cũ. Việc tích hợp giao thức IPSec (IP security) là bắt buộc trong IPv6, điều này khiến cho giao thức IPv6 trở nên an toàn hơn giao thức IPv4 cũ.

Tuy nhiên, bên cạnh tính mềm dẻo, giao thức IPv6 cũng đặt ra một số vấn đề bảo mật mới. Giao thức IP di dộng (Mobile IP protocol) được xây dựng trên giao thức IPv6 nhưng giải pháp cho vấn đề bảo mật của giao thức này vẫn đang được phát triển. Hơn nữa, tính năng mềm dẻo trong việc cấu hình động (Stateless Address Auto-Configuration) cũng gây ra vấn đề bảo mật nghiêm trọng nếu như thiết lập cấu hình không đúng. Mặc dù về mặt tổng quan, giao thức IPv6 đã tăng cường bảo mật cho toàn bộ hệ thống mạng dựa trên TCP/IP nhưng kẻ tấn công vẫn có khả năng khai thác các phần khác trong giao thức.

Bài viết này sẽ tập trung vào vài khía cạnh được nâng cao về mặt bảo mật của giao thức IPv6 so với IPv4 và các nguy cơ vẫn tồn tại đối với giao thức IPv6 mới này.

|

Ảnh minh họa: pcworld.com

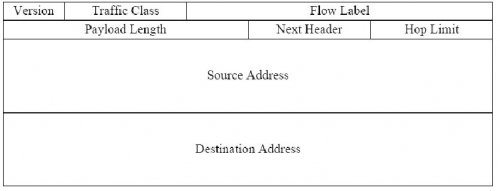

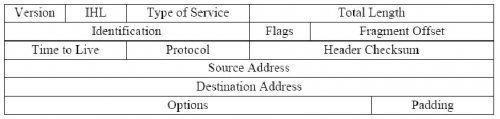

Giao thức IP thịnh hành là IPv4 được phát triển từ thập kỷ 1970. Giao thức này có nhiều giới hạn về không gian địa chỉ cấp phát và thiếu tính năng bảo mật. Vì vậy IETF (Internet Engineering Task Force) đã phát triển một phiên bản mới để khắc phục các khuyết điểm của phiên bản cũ đồng thời nâng cao hiệu suất, tiện lợi trong việc cấu hình, quản trị. Các chỉ tiêu kỹ thuật cơ bản của giao thức mới được đề cập trong nhiều RFC (Request for Comment) như RFC 2460 [1] (IPv6 Protocol), RFC 4861 [2] (IPv6 Neighbour Discovery), RFC 4862 [3] (IPv6 Stateless Address Auto-Configuration), RFC 4443 [4] (Internet Control Message Protocol for IPv6 (ICMPv6)), RFC 4291 [5] (IPv6 Addressing Architecture), and RFC 4301[6] (Security Architecture for IP or IPsec). IPv6 được coi như giao thức IP thế hệ sau (next generation IP - IPng). Có sự khác nhau rõ rệt giữa các header của IPv6 (Hình 1) và IPv4 (Hình 2).

|

Hình 1: Header của IPv6

|

Hình 2: Header của IPv4

Một số tính năng cải tiến tiêu biểu so với IPv4 được giới thiệu trong IPv6 như sau:

- Định dạng header mới

- Không gian địa chỉ lớn hơn (128 bit so với 32 bit của IPv4)

- Việc đánh địa chỉ và sử dụng trong hệ thống định tuyến có cấu trúc và hữu hiệu hơn

- Tự động cấu hình địa chỉ

- IP security bắt buộc

- Hỗ trợ QoS (Quality of Service) tốt hơn

- Có giao thức tương tác với node lân cận (neighbouring node interaction)

- Khả năng mở rộng

Từ các tính năng tiêu biểu trên, IPv6 đã cải thiện, nâng cao bảo mật so với IPv4:

Không gian địa chỉ lớn

Điều này khiến cho kỹ thuật quét cổng (port scanning) dùng bởi kẻ tấn công như là một công cụ tìm hiểu, thu thập mạng trở nên tốn kém, mất nhiều thời gian hơn. Ước tính mất khoảng 10 giờ với băng thông đủ rộng có thể quét toàn bộ không gian địa chỉ IPv4 (32 bit) để tìm các địa chỉ đang trực tuyến hay đang được sử dụng. Thời gian dùng để quét sẽ gia tăng đáng kể khi không gian địa chỉ đã mở rộng từ 32 bit sang 128 bit. Đó thực sự là một rào cản với kẻ tấn công muốn thu thập các địa chỉ trực tuyến bằng phương pháp quét cổng. Tuy nhiên, không có sự khác về mặt kỹ thuật quét cổng trong hai giao thức IPv6 và IPv4 ngoại trừ một không gian địa chỉ cần quét quá lớn trong IPv6. Cho nên, các biện pháp phòng chống port scanning trong IPv4 như lọc (filter) địa chỉ nội mạng (internal- use address) ở bộ định tuyến ngoại biên hay lọc các dịch vụ không dùng tại các tường lửa (firewall) vẫn tiếp tục sử dụng trong mạng IPv6.

Địa chỉ được tạo mã hóa (Cryptographically Generated Address)

Trong IPv6, có thể tạo một khóa dùng làm chữ ký điện tử (public signature key) cho mỗi một địa chỉ IP. Địa chỉ này được gọi là địa chỉ được tạo mã hóa CGA (Cryptographically Generated Address) [7]. Tính năng này gia tăng mức độ bảo vệ được dùng trong cơ chế phát hiện bộ định tuyến lân cận (neighbourhood router discovery mechanism) cho pháp người dùng cuối cung cấp bằng chứng sở hữu (proof of ownership) địa chỉ IP của mình. Tính năng này hoản toàn mới ở phiên bản IPv6 và nó đem lại các lợi điểm sau:

- CGA khiến cho việc giả mạo (spoof) và đánh cắp địa chỉ trong IPv6 khó khăn hơn

- Cho phép các thông điệp được đảm bảo tính nguyên vẹn bằng chữ ký điện tử

- Không yêu cầu phải nâng cấp hay thay đổi hệ thống mạng

IP Security

IP Security [8] hay ngắn gọn IP Sec cung cấp các dịch vụ mã hóa chất lượng cao, tương thích với nhiều hệ thống và hoạt động ở lớp IP (IP layer). IP Sec là tùy chọn trong IPv4 nhưng là bắt buộc trong IPv6. IP sec tăng cường tính năng bảo mật cho lớp IP nguyên thủy bằng cách cung cấp tính năng xác thực (authenticity), tính nguyên vẹn (integrity), tính bí mật (confidentiality) và điều khiển truy nhập (access control) thông qua việc sử dụng hai giao thức AH (Authentication header) và ESP (Encapsulating Security Payload).

Thay thế ARP (Address Resolution Protocol) bằng ND (Neighbourhood Discovery)

Trong IPv4, địa chỉ lớp 2 (L2) không được rằng buộc trực tiếp với địa chỉ lớp 3. Kết nối giữa hai địa chỉ L2, L3 này phải thông qua một giao thức tên là ARP (address Resolution Protocol). Giao thức này có nhiệm vụ ánh xạ địa chỉ L3 thành các địa chỉ L2 cục bộ tương ứng. ARP có nhiều vấn đề bảo mật trong quá khứ, như giả ARP (ARP spoofing) chẳng hạn. Trong IPv6, ARP không cần thiết nữa bởi vì phần xác định giao diện ID (Interface Identifier) của địa chỉ L3 của IPv6 được suy ra trực tiếp từ L2 của thiết bị (MAC address). Địa chỉ L3 cùng với phần ID đặc trưng của thiết bị được dùng ở phạm vi toàn cục (global level) trong mạng IPv6. Kết quả là các vấn đề bảo mật liên quan đến ARP đã được giải quyết trong IPv6. Giao thức ND được mô tả trong RFC 4861 [2] (Neighbourhood Discovery) thay thế ARP trong IPv6.

Các tấn công ở IPv4 vẫn tiếp tục xảy ra tại IPv6

Mặc dù có nhiều tính năng bảo mật được tăng cường, nhưng IPv6 không thể giải quyết tất cả các tồn tại trong IPv4. Giao thức IPv6 không thể ngăn được các cuộc tấn công ở lớp trên lớp mạng (network layer). Các cuộc tấn công có thể là:

- Tấn công ở lớp ứng dụng: các cuộc tấn công ở lớp 7 mô hình OSI như tràn bộ đệm (buffer overflow), virus, mã độc, tấn công ứng dụng web,…

- Tấn công brute-force hay dò mật khẩu trong các mô-đun xác thực

- Thiết bị giả (rogue device) : các thiết bị đưa vào mạng nhưng không được phép. Các thiết bị này có thể là một máy PC, một thiết bị chuyển mạch (switch), định tuyến (router), server DNS, DHCP hay một thiết bị truy cập mạng không dây (Wireless access point),…

- Tấn công từ chối dịch vụ: vẫn tiếp tục tồn tại trong IPv6

- Tấn công sử dụng quan hệ xã hội (Social Engineering): lừa lấy mật khẩu, ID,email spamming, phishing,…

Chuyển tiếp từ IPv4 sang IPv6

Có nhiều công cụ cho phép ứng dụng IPv4 chạy trên mạng cung cấp dịch vụ IPv6 và ngược lại, ứng dụng IPv6 chạy trên mạng cung cấp dịch vụ IPv4. Tuy nhiên, kẻ tấn công có thể thực hiện việc khai thác lỗ hổng này nếu vấn đề bảo mật không được chú trọng, xem xét kỹ lưỡng.

Nhiều kỹ thuật cho phép chuyển tiếp lưu lượng từ hai mạng IPv4, IPv6 sang nhau như 6to4 (định nghĩa trong RFC 3056 [9]), Simple Internet Transition (SIT) [10], và IPv6 over UDP (như là Teredo [11]). Trong các mạng chuyển tiếp lưu lượng IPv6 trên IPv4, nhiều tường lửa cho phép lưu lượng UDP đi qua, cho phép lưu lượng IPv6 over UDP xuyên qua tường lửa mà người quản trị không hề hay biết. Kẻ tấn công có thể lợi dụng các đường hầm 6to4 (6to4 tunnel) để lẩn tránh, vượt qua hệ thống phát hiện truy nhập trái phép IDS (Intrusion Detection System). Vài hệ thống tường lửa cũ chỉ cho phép lọc các lưu lượng IPv4 mà không có khả năng lọc các lưu lượng IPv6 và đơn giản là cho qua tất cả các lưu lượng IPv6 này. Do đó kẻ tấn công cũng có thế tận dụng các nhược điểm nêu trên để tấn công hệ thống bằng việc dùng các gói tin IPv6.

Đối với việc bảo mật của các máy chủ (host security), cần phải nhận thức rằng các ứng dụng vẫn tiếp tục bị tấn công, dễ bị tổn thương trong mạng hỗn hợp IPv4-IPv6 (IPv4-IPv6 mixed networks). Vì vậy nếu lưu lượng cần thiết bị chặn thì lưu lượng này nhất thiết cần bị chặn trên cả hai hệ thống IPv4 và IPv6 và trên tất cả các thiết bị bảo mật như tường lửa, IDS, VPN, etc.

Tóm lại, phiên bản mới của giao thức IP đã cải tiến nhiều tính năng bảo mật. Tuy nhiên, IPv6 cũng đặt ra các vấn đề bảo mật mới và cần phải được tiếp tục nghiên cứu và hoàn thiện nhằm đáp ứng các áp lực gia tăng về an ninh, an toàn dữ liệu trong không gian điều khiển.

Tài liệu tham khảo

[1]. http://tools.ietf.org/html/rfc2460

[2]. http://tools.ietf.org/html/rfc4861

[3]. http://tools.ietf.org/html/rfc4862

[4]. http://tools.ietf.org/html/rfc4443

[5] http://tools.ietf.org/html/rfc4291

[6] http://tools.ietf.org/html/rfc4301

[7] http://www.ietf.org/rfc/rfc3972.txt

[8] http://tools.ietf.org/html/rfc4301

[9] http://tools.ietf.org/html/rfc3056

[10] http://playground.sun.com/ipv6/ipng-transition.html

[11] http://www.microsoft.com/technet/network/ipv6/teredo.mspx