Kaspersky Lab nêu tên một số tổ chức tội phạm tấn công mạng nhiều quốc gia

Năm 2018, Gaza Cybergang, được biết đến như một băng nhóm bao gồm một số tổ chức tội phạm mạng với mức độ tinh vi khác nhau, đã phát động một chiến dịch do thám mạng nhằm vào các cá nhân và tổ chức có lợi ích chính trị ở Trung Đông.

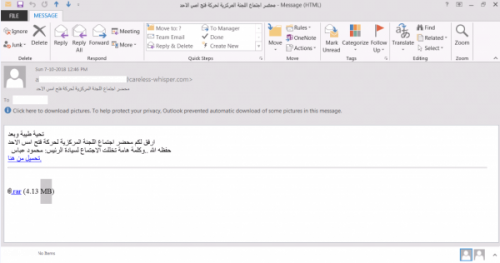

Chiến dịch có tên gọi là SneakyPastes này sử dụng các địa chỉ email tạm thời dùng một lần để phán tán mã độc thông qua email lừa đảo, trước khi tải mã độc theo các giai đoạn được liên kết với nhau theo chuỗi dựa trên nhiều trang web miễn phí.

|

Khuynh hướng tấn công có chi phí thấp nhưng lại hiệu quả này đã giúp băng nhóm tội phạm mạng trên tấn công khoảng 240 nạn nhân là những tổ chức và cá nhân nổi tiếng tại 39 quốc gia trên toàn thế giới, bao gồm cả chính khách, nhà ngoại giao, kênh truyền thông và các nhà hoạt động, vv...

Nghiên cứu của Kaspersky Lab đã được chia sẻ với các cơ quan thực thi pháp luật và góp phần đánh sập một phần rất lớn cơ sở hạ tầng của vụ tấn công.

Trong số các băng nhóm tội phạm mạng bao gồm cả các nhóm Operation Parliament và Desert Falcons, có mức độ phức tạp cao hơn và đã được biết đến tương ứng từ năm 2018 và 2015, và một nhóm hỗ trợ ở mức độ cơ bản, với độ phức tạp thấp hơn, được biết đến với tên gọi MoleRats với thời gian hoạt động ít nhất là từ năm 2012. Vào mùa xuân năm 2018, nhóm cơ bản này đã khởi phát chiến dịch SneakyPastes.

Chiến dịch SneakyPastes bắt đầu bằng các vụ tấn công phishing với động cơ chính trị, được phát tán thông qua sử dụng các địa chỉ và tên miền email tạm thời dùng một lần. Sau đó, các đường link hoặc file gửi kèm có chứa mã độc được người dùng click vào hoặc tải về sẽ cài mã độc trên thiết bị của nạn nhân.

Để tránh bị phát hiện và ẩn dấu vị trí của máy chủ chỉ huy và điều khiển, nhiều mã độc khác được tải về thiết bị của nạn nhân theo các giai đoạn được liên kết thành chuỗi dựa trên một số trang web miễn phí, bao gồm cả Pastebin và Github.

Những mã độc khác nhau sử dụng các kỹ thuật PowerShell, VBS, JS và dotnet để duy trì sự ẩn mình dai dẳng trên các hệ thống đã bị lây nhiễm của nạn nhân. Giai đoạn cuối cùng của vụ xâm nhập là một Trojan truy cập từ xa (Remote Access Trojan - RAT) đảm nhiệm việc liên lạc với máy chủ chỉ huy điều khiển và sau đó thu thập, nén, mã hóa và tải lên nhiều loại tài liệu và bảng tính đã đánh cắp được về máy chủ đó.

Cái tên SneakyPastes bắt nguồn từ việc tin tặc sử dụng rất nhiều paste sites khác nhau để từng bước đưa RAT vào các hệ thống của nạn nhân.

Các nhà nghiên cứu của Kaspersky Lab đã hợp tác với cơ quan thực thi pháp luật để khám phá toàn bộ chu trình tấn công và xâm nhập trong chiến dịch SneakyPastes. Những hoạt động này không chỉ giúp hiểu rõ về các công cụ, kỹ thuật, đích tấn công, vv... mà còn phá sập một phần khá lớn của cơ sở hạ tầng tấn công của tin tặc.

Chiến dịch SneakyPastes đạt đỉnh điểm hoạt động trong khoảng thời gian từ tháng 4 đến giữa tháng 11 năm 2018, tập trung vào một nhóm nhỏ các mục tiêu liên quan đến các tổ chức ngoại giao và chính phủ, tổ chức phi chính phủ (NGO) và tổ chức truyền thông.

Dựa vào công cụ đo lường từ xa của Kaspersky Lab và các nguồn thông tin khác, có khoảng 240 cá nhân và tổ chức nổi tiếng là nạn nhân của chiến dịch này, tại 39 quốc gia trên thế giới, phần lớn trong số đó nằm ở Lãnh thổ Palestine, Jordan, Israel và Lebanon. Nạn nhân bao gồm các đại sứ quán, cơ quan chính phủ, tổ chức truyền thông và phóng viên, các nhà hoạt động, các cá nhân cũng như là các tổ chức giáo dục, ngân hàng, y tế, nhà thầu....

Ông Amin Hasbini, Giám đốc Trung tâm Nghiên cứu Trung Đông, Bộ phận Nghiên cứu và Phân tích toàn cầu (GReAT) của Kaspersky Lab cho biết: “Việc phát hiện ra Desert Falcons vào năm 2015 đánh dấu một bước chuyển biến quan trọng về tình hình an ninh bảo mật vì đó chính là vụ tấn công có chủ đích (APT) đầu tiên được biết đến của các tổ chức tội phạm mạng nói tiếng Ả rập. Giờ đây, chúng ta đã biết rằng, tổ chức mẹ của Desert Falcons là Gaza Cybergang đã chủ động tấn công vào các nhóm lợi ích ở khu vực Trung Đông từ năm 2012, ban đầu chủ yếu dựa vào các hoạt động của nhóm khá đơn giản nhưng dai dẳng - nhóm đã phát động chiến dịch SneakyPastes vào năm 2018.

SneakyPastes cho thấy rằng việc không có cơ sở hạ tầng và các công cụ tiên tiến không gây trở ngại cho việc đạt được mục đích tấn công của tin tặc. Chúng tôi dự báo rằng những thiệt hại gây bởi cả ba nhóm thuộc Gaza Cybergang sẽ tăng lên và các vụ tấn công sẽ mở rộng sang các khu vực khác có liên quan đến các vấn đề về Palestine,”

Tất cả mọi sản phẩm của Kaspersky Lab đều phát hiện và chặn đứng thành công mối đe dọa bảo mật này.

Để tránh trở thành nạn nhân của một vụ tấn công có chủ đích bởi một nhóm tin tặc đã biết hoặc chưa biết, các nhà nghiên cứu của Kaspersky Lab khuyến nghị triển khai các biện pháp như sử dụng những công cụ bảo mật tiên tiến như Kaspersky Anti Targeted Attack Platform (Nền tảng chống tấn công có chủ đích của Kaspersky - KATA), Lựa chọn một giải pháp bảo mật đã được kiểm chứng như là Kaspersky Endpoint Security (Bảo mật thiết bị đầu cuối của Kasspersky)...

QA