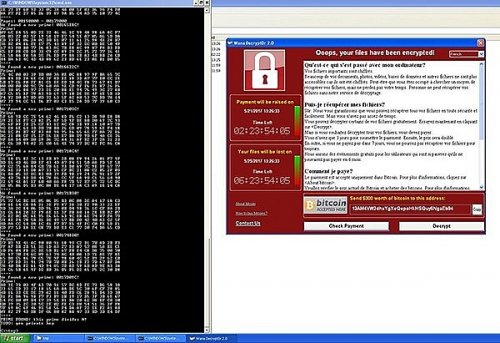

Không phải trả tiền chuộc do WannaCry nhờ công cụ miễn phí "wanakiwi"

(ICTPress) - Các nhà nghiên cứu Pháp cho biết hôm 19/5 cuối cùng họ đã tìm thấy một cách cho các kỹ thuật viên lưu các tệp Windows đã bị WannaCry mã hóa, trước thời hạn khi mã độc này đe dọa bắt đầu khóa các máy tính của nạn nhân bị nhiễm đầu tiên một tuần trước.

|

WannaCry đã bắt đầu gây bão toàn cầu vào thứ Sáu tuần trước và đã làm lây nhiễm hơn 300.000 máy tính ở 150 quốc gia, đe dọa tống tiền từ 300 - 600 USD trong một tuần bị lây nhiễm.

Một loạt các nhà nghiên cứu an ninh trên toàn cầu cho biết họ đã hợp tác để phát triển cách thức mở khóa mã hóa cho những tệp bị tấn công.

Các nhà nghiên cứu cảnh báo giải pháp của họ chỉ hoạt động trong những điều kiện cụ thể, đó là các mính tính đã không được khởi động lại kể từ khi bị lây nhiễm và nếu các nạn nhân áp dụng sửa chữa trước khi WannaCry tiến hành đe dọa khóa các tệp vĩnh viễn.

Cảnh sát châu Âu (Europol) cho biết trên Twitter là Trung tâm an ninh mạng châu Âu đã kiểm thử công cụ mới của nhóm các nhà nghiên cứu này và cho biết là có thể “phục hồi dữ liệu ở một số trường hợp”.

Nhóm các nhà nghiên cứu này gồm Adrien Guinet, chuyên gia an ninh, Matthieu Suiche, được biết đến là một hacker quốc tế và Benjamin Delpy đã làm việc thông đêm ngoài việc hàng ngày tại Banque de France.

“Chúng tôi biết chúng tôi phải nhanh chóng vì với thời gian trôi qua, cơ hội để khôi phục ngày càng ít”, Deply cho biết sau đêm thứ hai miệt mài không ngủ trong tuần này đã cho phép ông công bố một cách thức khả thi để giải mã WannaCry vào lúc 6 giờ sáng giờ Paris vào ngày 19/5.

Delpy gọi công cụ miễn phí của mình để giải mã các máy tính bị lây nhiễm gọi là "wanakiwi".

Wanakiwi nhanh chóng được kiểm thử và cho thấy có thể hoạt động trên Windows 7 và các phiên bản Windows XP và 2003 cũ hơn, được tin tưởng là được phát triển để cũng có thể hỗ trợ Windows 2008 và Vista, có nghĩa là toàn bộ PC bị ảnh hưởng.

Delpy cũng cho biết thêm, cho tới nay, các ngành ngân hàng, năng lượng và một số cơ quan tình báo các nước từ nhiều nước châu Âu và Ấn Độc đã liên hệ với ông liên quan tới việc sửa chữa.

Guinet, một nhà nghiên cứu an ninh tác Quarks Lab, có trụ sở tại Paris, đã xuất bản một kỹ thuật mang tính lý thuyết để phá mã tệp WannaCry vào tối thứ 4 và thứ 5 vừa qua, mà Delpy cũng ở Paris đã chỉ ra cách chuyển thành một công cụ thực tiễn để “cứu” các tệp.

Suiche, ở Dubai và một trong những nhà nghiên cứu an ninh độc lập hàng đầu thế giới đã tư vấn và kiểm tra để đảm bảo việc sữa chữa đã diễn ra trên tất cả các phiên bản Windows khác nhau.

Đăng tải của Suiche liên kết tới công cụ phá mã "wanakiwi" được dựa trên khái niệm ban đầu của Guinet. Ý tưởng của ông liên quan đến việc trích xuất các khóa đến các mã mã hóa WannaCry sử dụng các số cơ bản thay cho nỗ lực phá các loạt số không giới hạn đằng sau khóa mã hóa đầy đủ của phần mềm mã độc.

Đây không phải là một giải pháp hoàn hảo nhưng cho tới nay là một giải pháp khả thi duy nhất để giúp các doanh nghiệp khôi phục các tệp nếu đã bị lây nhiễm mã độc và không có khôi phục dự phòng cho phép người sử dụng lưu trữ dữ liệu mà không có trả tiền.

Vào ngày thứ 4 vừa qua, một nửa trong tổng số các địa chỉ Internet toàn cầu bị tấn công bởi WannaCry chủ yếu tịa Trung Quốc và Nga, với 30 và 20% bị lây nhiễm, theo dữ liệu được hãng tình báo các mối đe dọa Kryptos Logic cung cấp.

Ngược lại, Mỹ chỉ chiếm 7% lây nhiễm bởi WannaCry trong khi Anh, Pháp và Đức mỗi nước chỉ chiếm 2% trong các cuộc tấn công toàn cầu, Kryptos cho hay.

Chỉ có 309 giao dịch trị giá khoảng 94.000 USD dường như phải trả tiền chuộc bởi WannaCry, tính đến ngày thứ Sáu 19/5, 7 ngày sau khi cuộc tấn công bắt đầu. Theo đó, chưa đến 1/1000 nạn nhân được dự báo.

Các nhà nghiên cứu an ninh cho rằng điều này số liệu trên phản ánh nhiều yếu tố, trong đó có sự hoài nghi là các kẻ tấn công sẽ thực hiện các hứa hẹn hoặc khả năng các tổ chức có các kế hoạch lưu trữ dự phòng cho phép họ không phục hồi dữ liệu mà không phải trả tiền chuộc.

QM (Theo Reuters)