"Red October” - Chiến dịch gián điệp mạng tấn công các tổ chức, Chính phủ trên toàn cầu

(ICTPress) - Những kẻ tấn công đã tạo ra các phần mềm độc hại độc nhất và có tính linh hoạt cao để ăn cắp dữ liệu và xâm nhập tình báo địa chính trị từ hệ thống máy tính nạn nhân, điện thoại di động và thiết bị mạng doanh nghiệp.

Những gián điệp mạng có tổ chức

Kaspersky Lab vừa công bố một báo cáo nghiên cứu mới, trong đó xác định một chiến dịch gián điệp ảo khó nắm bắt nhằm vào mục tiêu ngoại giao, cơ quan chính phủ và các tổ chức nghiên cứu khoa học ở một số nước trong ít nhất 5 năm qua.

Mục tiêu chính của chiến dịch này là nhắm vào các quốc gia ở Đông Âu, các nước cộng hòa Liên Xô cũ và các nước ở Trung Á, mặc dù nạn nhân có thể ở bất cứ đâu, bao gồm cả Tây Âu và Bắc Mỹ. “Đích ngắm” chính của những kẻ tấn công là các tài liệu nhạy cảm từ các tổ chức bị xâm nhập, trong đó bao gồm tình báo địa chính trị, các thông tin bảo mật để truy cập vào hệ thống máy tính phân loại, dữ liệu từ các thiết bị di động cá nhân và thiết bị mạng.

|

| Bản đồ lây nhiễm mã độc gián điệp |

Tháng 10/2012 nhóm chuyên gia của Kaspersky Lab đã tiến hành triển khai cuộc điều tra theo dõi hàng loạt vụ tấn công vào mạng lưới máy tính nhằm mục tiêu vào các tổ chức ngoại giao quốc tế. Một mạng lưới máy tính hoạt động tình báo với quy mô lớn đã bị phát hiện và phân tích trong quá trình điều tra. Theo báo cáo phân tích của Kaspersky Lab, Operation Red October được gọi tắt là “ROCRA” hiện đang hoạt động là chiến dịch kéo dài từ năm 2007.

Những kẻ tấn công nhằm vào các cơ quan ngoại giao và chính phủ của các quốc gia khác nhau trên toàn thế giới, bên cạnh các tổ chức nghiên cứu, nhóm năng lượng hạt nhân và mục tiêu thương mại cũng như hàng không vũ trụ. Các kẻ tấn công của Red October thiết kế phần mềm độc hại của riêng chúng, được xác định là "Rocra", có kiến trúc mô-đun độc đáo riêng bao gồm các phần mở rộng độc hại các đoạn mã đánh cắp thông tin cũng như các chương trình mã độc chạy ẩn.

Tổ chức gián điệp này thường sử dụng các thông tin từ các mạng bị nhiễm như là một cách để xâm nhập vào các hệ thống bổ sung. Ví dụ, các thông tin bảo mật bị đánh cắp được biên soạn trong một danh sách và được sử dụng khi những kẻ tấn công cần đoán mật khẩu hay các cụm từ để đạt được quyền truy cập vào hệ thống bổ sung.

|

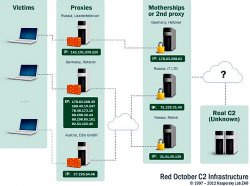

Để kiểm soát mạng lưới các máy tính bị nhiễm, những kẻ tấn công đã tạo ra hơn 60 tên miền và một số máy chủ lưu trữ ở các quốc gia khác nhau, chủ yếu là ở Đức và Nga. Theo phân tích của Kaspersky Lab về cơ sở hạ tầng của Rocra’s Command & Control (C2) cho thấy rằng chuỗi các máy chủ đã được thay đổi thông tin xác thực nhằm giấu vị trí của trung tâm đầu não.

Thông tin bị đánh cắp từ các hệ thống bị nhiễm bao gồm các tài liệu có phần mở rộng: txt, csv, eml, doc, vsd, sxw, odt, docx, rtf, pdf, mdb, xls, wab, rst, xps, iau, cif, key, crt, cer, hse, pgp, gpg, xia, xiu, xis, xio, xig, acidcsa, acidsca, aciddsk, acidpvr, acidppr, acidssa. Đặc biệt, các tập tin “acid*” mở rộng xuất hiện để chỉ phần mềm phân loại “Acid Cryptofiler”, được sử dụng bởi một số các thực thể, từ Liên minh châu Âu của NATO.

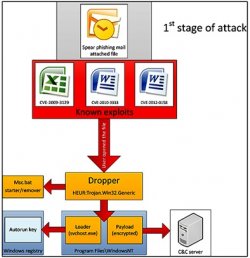

Phương thức lây nhiễm

Để lây nhiễm hệ thống, những kẻ tấn công gửi một email lừa đảo đến nạn nhân và đính kèm phần mềm độc hại (Trojan Dropper). Để cài đặt các phần mềm độc hại và lây nhiễm sang hệ thống, các email độc hại bao gồm nhiều lỗ hổng đã được dựng lên nhằm vào các lỗ hổng bảo mật bên trong Microsoft Office và Microsoft Excel. Các lỗ hổng có trong các email lừa đảo được tạo ra bởi những kẻ tấn công khác và sử dụng trong các cuộc tấn công mạng khác nhau bao gồm cả các nhà hoạt động tại Tây Tạng cũng như các mục tiêu khu vực quân sự và năng lượng ở châu Á. Điều duy nhất được thay đổi trong các tài liệu được sử dụng bởi Rocra là tập tin thực thi được gài vào, nơi mà những kẻ tấn công thay thế nó bằng mã riêng của chúng. Đáng lưu ý, một trong những lệnh của Trojan Dropper đã thay đổi hệ thống mặc định mã của lênh nhắc phiên thành 1251, rất cần thiết để đưa ra phông chữ Cyrillic.

Đích ngắm của hacker

Các chuyên gia của Kaspersky Lab sử dụng hai phương pháp để phân tích các mục tiêu bị tấn công. Đầu tiên, họ sử dụng số liệu thống kê phát hiện từ Kaspersky Network (KSN) là dịch vụ bảo mật dựa trên công nghệ điện toán đám mây được các sản phẩm Kaspersky Lab sử dụng để báo cáo từ xa và cung cấp bảo vệ cho mối đe dọa cấp cao trong các hình thức danh sách đen (blacklists) và các quy tắc dựa trên kinh nghiệm cải tiến (heuristic rules). KSN đã phát hiện lỗ hổng được sử dụng trong phần mềm độc hại vào đầu năm 2011, giúp cho các chuyên gia tìm kiếm những phát hiện tương tự có liên quan đến Rocra. Phương pháp thứ hai được nhóm nghiên cứu sử dụng là “skinhole server”, tạo ra một máy chủ để họ có thể theo dõi các máy tính đã bị nhiễm kết nối với máy chủ C2 của Rocra. Các dữ liệu nhận được trong quá trình phân tích từ cả hai phương pháp độc lập tương ứng đã kết nối và xác nhận các phát hiện của họ.

|

Số liệu thống kê KSN: Hàng trăm hệ thống bị nhiễm được phát hiện bởi các dữ liệu từ KSN, với trọng tâm là các đại sứ quán, Hệ thống mạng của các tổ chức, chính phủ, viện nghiên cứu khoa học và lãnh sự quán. Theo dữ liệu KSN, phần lớn các lây nhiễm được xác định chủ yếu ở Đông Âu, bên cạnh đó một số bị lây nhiễm được xác định ở Bắc Mỹ và vài quốc gia ở Tây Âu, như Thụy Sĩ và Luxembourg.

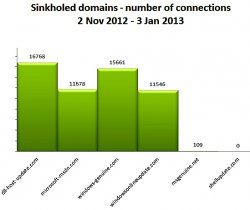

Số liệu thống kê từ sinkhole: theo phân tích sinkhole của Kaspersky Lab diễn ra từ ngày 02/11/2012 đến ngày 10/01/2013, hơn 55.000 kết nối từ 250 địa chỉ IP bị nhiễm đã được đăng ký tại 39 quốc gia. Phần lớn các kết nối IP bị nhiễm đến từ Thụy Sĩ, tiếp theo là Kazakhstan và Hy Lạp.

Kiến trúc và chức năng đặc biệt của Rocra

Những kẻ tấn công tạo ra một nền tảng tấn công đa chức năng bao gồm các phần mở rộng và một số các tập tin độc hại được thiết kế để nhanh chóng điều chỉnh cấu hình hệ thống khác nhau và thu hoạch tình báo từ các máy tính bị nhiễm. Nền tảng của Rocra là duy nhất và đã không được Kaspersky Lab xác định trong các chiến dịch gián điệp mạng trước đó. Đặc điểm đáng chú ý bao gồm:

Mô-đun phục hồi: Một mô-đun duy nhất cho phép kẻ tấn công khôi phục lại máy tính bị nhiễm. Mô-đun này được chèn vào như một phần hỗ trợ giúp kết nối hệ thống được thiết lập trong việc cài đặt Adobe Reader và Microsoft Office và cung cấp cho những kẻ tấn công một cách rõ ràng để lấy lại quyền truy cập vào một mục tiêu hệ thống nếu phần chính của phần mềm độc hại được phát hiện và loại bỏ, hoặc nếu hệ thống được vá lỗi. Một khi các C2s hoạt động trở lại, những kẻ tấn công gửi một tập tin tài liệu chuyên ngành (PDF hoặc tài liệu Office) cho các máy tính của nạn nhân qua e-mail và sẽ kích hoạt các phần mềm độc hại một lần nữa.

|

Tổ hợp gián điệp mã hóa cao cấp: Mục đích chính của các mô-đun gián điệp là ăn cắp thông tin. Tổ hợp này bao gồm các tập tin từ hệ thống mật mã khác nhau, chẳng hạn như Acid Cryptofiler, được biết là sẽ được sử dụng trong các tổ chức của NATO, Liên minh châu Âu, Nghị viện châu Âu và Ủy ban châu Âu kể từ mùa hè năm 2011 để bảo vệ các thông tin nhạy cảm.

Thiết bị điện thoại di động: Ngoài nhắm mục tiêu đến các máy truyền thống, phần mềm độc hại có khả năng đánh cắp dữ liệu từ các thiết bị di động, chẳng hạn như các loại smartphone (iPhone, Nokia và Windows Mobile). Phần mềm độc hại cũng có khả năng ăn cắp thông tin cấu hình từ các thiết bị mạng doanh nghiệp chẳng hạn như các thiết bị định tuyến và chuyển mạch, cũng như các tập tin đã bị xóa từ ổ đĩa di động.

Xác định kẻ tấn công: Dựa trên các dữ liệu đăng ký máy chủ C2 và rất nhiều các dấu vết còn lại trong các tập tin thực thi của phần mềm độc hại, có bằng chứng kỹ thuật rõ ràng cho thấy những kẻ tấn công có nguồn gốc là người nói tiếng Nga.

Phần mềm độc hại Rocra bị phát hiện, tiêu diệt và khắc phục thành công bởi các sản phẩm của Kaspersky Lab và được phân loại là Backdoor.Win32.Sputnik.

Kaspersky Lab đang tiếp tục điều tra về Rocra bằng cách cung cấp các nguồn lực về các thủ tục khắc phục và giảm thiểu thiệt hại và chuyên môn kỹ thuật của mình để hợp tác với các tổ chức quốc tế, các cơ quan thực thi pháp luật và trung tâm ứng cứu khẩn cấp máy tính (CERTs).

Mạnh Vỹ