Thời sự ICT

VNPT quyết tâm hoàn thiện thông tin thuê bao sớm trước thời hạn

Submitted by nlphuong on Mon, 22/05/2017 - 21:51(ICTPress) - VNPT sẽ tiếp tục duy trì việc phê duyệt, hậu kiểm thông tin thuê bao của tất cả các thuê bao phát triển mới, các thuê bao đăng ký lại trên toàn bộ các kênh phát triển thuê bao...

(ICTPress) - Ngày 24/4 vừa qua, Chính phủ đã chính thức ban hành Nghị định 49/2017/NĐ-CP (Nghị định 49) nhằm sửa đổi, bổ sung Điều 15 của Nghị định số 25/2011/NĐ-CP ngày 06/4/2011 của Chính phủ quy định chi tiết và hướng dẫn thi hành một số điều của Luật viễn thông và Điều 30 của Nghị định số 174/2013/NĐ-CP ngày 13/11/2013 của Chính phủ quy định xử phạt vi phạm hành chính trong lĩnh vực bưu chính, viễn thông, công nghệ thông tin và tần số vô tuyến điện.

Nghị định 49 đưa ra nhiều điểm sửa đổi, bổ sung về việc đăng ký, lưu giữ thông tin thuê bao di động nhằm hình thành một cơ sở dữ liệu chính xác, chi tiết về thuê bao, phục vụ việc đảm bảo an ninh quốc gia, giảm thiểu tình trạng tin rác, các cuộc gọi rác, cuộc gọi lừa đảo.

Để làm được điều đó, Nghị định 49 gia tăng thêm yêu cầu và trách nhiệm của các doanh nghiệp (DN) trong việc thu thập thông tin thuê bao di động. Một trong số đó là việc yêu cầu bổ sung ảnh chụp của người trực tiếp đến giao dịch (kèm theo ngày chụp) vào danh sách các thông tin của thuê bao mà DN viễn thông cần thu thập và lưu giữ.

Yêu cầu này cần sự nỗ lực rất lớn của tất cả các DN viễn thông vì thuyết phục được hàng chục triệu thuê bao tới phòng giao dịch để cập nhật lại thông tin và chụp ảnh không hề dễ dàng.

Nghị định 49 chỉ rõ DN viễn thông hoàn toàn chịu trách nhiệm về tính chính xác của thông tin thuê bao. Nếu các thông tin thuê bao bị phát hiện chưa tuân thủ các quy định mới trong Nghị định, người đứng đầu doanh nghiệp có thể sẽ phải chịu phạt số tiền tới 100 triệu đồng, DN có thể phải chịu phạt tới 200 triệu đồng.

Tuy nhiên, số tiền phạt thực tế thậm chí có thể lên tới hàng trăm tỷ đồng bởi ngoài các khoản phạt nêu trên, DN viễn thông còn phải nộp lại tổng số tiền tương đương tổng số tiền đã được nạp vào tài khoản chính của SIM sau ngày 14/4/2018. Trong trường hợp không thể xác định chính xác, số tiền phải nộp lại được áp dụng theo công thức: số tiền phạt = 100.000 đồng x số tháng vi phạm

|

Với hiện trạng thu thập và lưu giữ cơ sở dữ liệu thuê bao di động hiện nay, các DN viễn thông nói chung và VNPT nói riêng sẽ phải bổ sung và cập nhật thông tin cho hàng chục triệu thuê bao di động hiện có (trước đó Bộ Công an cho biết thông tin của khoảng 75% số thuê bao di động hiện nay tại Việt Nam là không chính xác). DN viễn thông sẽ có 12 tháng (tức là đến ngày 24/4/2018) để hoàn thành cơ sở dữ liệu thông tin về thuê bao theo những quy định mới.

Xác định rõ việc thực hiện nghiêm túc các quy định của Nghị định 49 không chỉ để tránh bị phạt, mà quan trọng hơn là để hình thành một cơ sở dữ liệu chính xác, chi tiết về thuê bao bởi đây là kho dữ liệu cực kỳ có giá trị, là nền tảng để phát triển các dịch vụ mới trong tương lai. Chính vì vậy, VNPT quyết tâm sẽ hoàn thiện cơ sở dữ liệu về thuê bao trong vòng 8-10 tháng. sớm hơn thời hạn Nghị định đưa ra.

Để làm được điều đó, VNPT sẽ tiếp tục duy trì việc phê duyệt, hậu kiểm thông tin thuê bao của tất cả các thuê bao phát triển mới, các thuê bao đăng ký lại trên toàn bộ các kênh phát triển thuê bao hiện có như đã thực hiện từ cuối năm 2016 tới nay.

Đồng thời đã nhanh chóng bổ sung các quy trình đăng ký thông tin thuê bao tại tất cả các điểm giao dịch trên cả nước; các tính năng cho tất cả các hệ thống kỹ thuật hỗ trợ hiện có cũng như phát triển các công cụ mới để đáp ứng các yêu cầu trong Nghị định 49.

VNPT sẽ triển khai thí điểm việc thu thập thông tin thuê bao theo quy định mới tại một số tỉnh thành trước khi nhân rộng trên toàn quốc.

QA

Triển khai đô thị thông minh cần cả những giải pháp phi công nghệ

Submitted by nlphuong on Mon, 22/05/2017 - 09:10(ICTPress) - CNTT-TT (ICT) đóng một vai trò quan trọng trong triển khai đô thị thông minh. Tuy nhiên, cũng cần triển khai những giải pháp phi công nghệ.

(ICTPress) - CNTT-TT (ICT) đóng một vai trò quan trọng trong triển khai đô thị thông minh (ĐTTM). Tuy nhiên, cũng cần triển khai những giải pháp phi công nghệ cho ĐTTM.

|

Tại Hội nghị chuyên đề “ICT trong xây dựng ĐTTM ở Việt Nam” do Bộ TT&TT tổ chức mới đây, nhiều đại biểu, chuyên gia đã khẳng định cần những giải pháp phi công nghệ trong xây dựng ĐTTM.

Tại Hội nghị, ông Trần Ngọc Liêm, Phó Chủ tịch UBND tỉnh Lâm Đồng cho rằng việc nắm bắt và sử dụng công nghệ mới là yếu tố làm nên một thành phố thông minh, chứ không phải bản thân công nghệ đó. Do đó, để thực hiện tốt điều đó nên tập trung đầu tư vào chất xám, chú trọng phát triển nhân tố con người nhằm có những ý tưởng hay để xây dựng vào thực tiễn.

Cần phải chú trọng công tác tuyên truyền xây, xây dựng chương trình truyền thông hướng dẫn sử dụng các dịch vụ thông minh cho người dân thông qua các kênh như cổng thông tin trực tuyến, báo đài, e-learning, trung tâm học tập cộng đồng, hệ thống trải nghiệm… tập trung giáo dục, đào tạo phát triển nguồn nhân lực chất lượng cao, vì đây là nền tảng vững chắc giúp hiện thức hóa mô hình thành phố thông minh, ông Liêm nhấn mạnh.

Đồng quan điểm, ông Ngô Hùng Tín, Phó Tổng giám đốc Tập đoàn VNPT cho rằng cần tổ chức các chương trình đào tạo cộng đồng diện rộng để nâng cao khả năng tiếp nhận và sử dụng ICT của người dân; Triển khai đào tạo chương trình truyền thông hướng dẫn sử dụng các dịch vụ thông minh cho người dân thông qua các kênh như cổng thông tin trực tuyến, trung tâm học tập cộng đồng, hệ thống trải nghiệm dịch vụ thông minh…

Ông Ngô Văn Quý, Phó Chủ tịch UBND TP. Hà Nội cũng cho rằng "Để thực hiện ĐTTM, không chỉ cần nhân lực, từ quản lý, cán bộ kỹ thuật mà còn cần tuyên truyền, nâng cao nhận thức của nhân dân về ĐTTM, về khả năng công nghệ, có chiến lược đào tạo dài hạn".

Theo đó, ông Ngô Văn Quý kiến nghị nên xây dựng chiến lược, đề án phát triển ĐTTM quốc gia: cần giải pháp cơ bản để triển khai thống nhất toàn quốc; ban hành quy định liên quan đến ĐTTM và có các bộ chuyên ngành đi trước để khuyến nghị địa phương, hoặc có định hướng chung.

Ông Lê Quốc Cường, Phó Giám đốc Sở TT&TT TP. Hồ Chí Minh cho biết mục tiêu của đề án ĐTTM tại TP. HCM là lấy người dân làm trọng tâm. Việc xây dựng ĐTTM là một quá trình liên tục và mang tính chất mở. Do đó, sau khi dự thảo đề án được hoàn thành, TP. HCM sẽ tổ chức lấy ý kiến góp ý của người dân trước khi ban hành. Ngoài ra, TP. HCM cũng sẽ tổ chức lấy ý kiến phản biện của Hội đồng nhân dân thành phố, Ủy ban măt trận Tổ quốc, các tổ chức chính trị, xã hội các chuyên gia có nhiều kinh nghiệm trên các lĩnh vực, đại diện các doanh nghiệp lớn, vừa và nhỏ, doanh nghiệp khởi nghiệp, lực lượng tri thức trẻ, hiệp hội các ngành nghề, các doanh nghiệp nước ngoài đang làm việc tại TP. HCM.

Cũng tại Hội nghị, ông Lê Xuân Công, Vụ trưởng Vụ KHCN đã cho biết về tình hình triển khai ĐTTM ở các địa phương Việt Nam. Theo đó, một số địa phương có kết quả ban đầu có thể kể đến như các Đề án tổng thể của Vĩnh Phúc, Bình Dương, Bắc Ninh đã được phê duyệt trong cuối năm 2016 và đầu năm 2017. Một số địa phương đã thành lập Ban chỉ đạo, Ban điều hành. ĐTTM được xây dựng trên cơ sở phát triển chính phủ điện tử. Một số ứng dụng thông minh ngành dọc đã bắt đầu triển khai như: giao thông, môi trường, y tế, giáo dục, an toàn thực phẩm, quản trị chính quyền.

Ông Lê Xuân Công cũng cho biết quan điểm về xây dựng, áp dụng bộ tiêu chí. Theo đó, dựa trên tiêu chuẩn quốc tế, cụ thể là Liên minh Viễn thông Quốc tế (ITU) vì các khuyến nghị của ITU đã và đang được tích hợp với ISO, Liên hợp quốc, khuyến khích 1 thành phố đủ điều kiện của Việt Nam đăng ký tham gia dự án thí điểm KPI của ITU. Bộ TT&TT sẽ kết hợp nghiên cứu bộ tiêu chí của các nước, xác định sự phù hợp điều kiện Việt Nam để xây dựng ĐTTM hướng tới phát triển bền vững; các Bộ, ngành, địa phương, doanh nghiệp, hiệp hội vì các tiêu chí ĐTTM liên quan mọi ngành, lĩnh vực. Khác với bộ tiêu chí nông thôn mới, bộ tiêu chí quốc gia về ĐTTM đóng vai trò như một “thư viện” đầy đủ các tiêu chí cho mọi lĩnh vực của ĐTTM, trước mắt không nhằm mục đích xếp hạng ĐTTM vì mỗi đô thị có những đặc thù riêng, có những ưu tiên phát triển riêng.

Theo ông Công, có 8 nguyên tắc xây dựng ĐTTM là: địa phương đóng vai trò chủ động; Xây dựng Kế hoạch tổng thể giai đoạn 3 - 5 năm, trong đó 1 - 2 năm triển khai các dự án thí điểm; Khảo sát nhu cầu của người dân; Thực hiện dần từng bước: thí điểm, rút kinh nghiệm, nhân rộng mô hình phù hợp; Huy động nguồn vốn xã hội; Các dự án ngành dọc cần được xây dựng trong một tầm nhìn tổng thể có thể kết nối, liên thông dữ liệu, dùng chung hạ tầng vật lý và dữ liệu tuân thủ tiêu chuẩn quốc tế, như IoT platform; Chú trọng áp dụng các công nghệ phù hợp với ĐTTM như IoT, điện toán đám mây, điện toán biên, xử lý dữ liệu lớn, trí tuệ nhân tạo…; Đảm bảo an toàn thông tin.

Bộ TT&TT đã xây dựng kế hoạch triển khai nghiên cứu về xây dựng ĐTTM ở Việt Nam, trong đó đã huy động lực lượng chuyên gia từ các Viện nghiên cứu, doanh nghiệp lớn đang triển khai ĐTTM; đã đề xuất và được Bộ KHCN phê duyệt nhiệm vụ KHCN cấp quốc gia liên quan đến ĐTTM trong Chương trình KC.01/16-20.

Bộ TT&TT sẽ chủ trì, phối hợp Bộ Xây dựng, Bộ KHCN xây dựng, thí điểm và ban hành Bộ tiêu chí đánh giá ĐTTM ở Việt Nam; hướng dẫn các địa phương về bộ tiêu chí đánh giá và các nội dung về xây dựng, triển khai ĐTTM trong phạm vi quản lý nhà nước của Bộ; Tiếp tục hoàn thiện hệ thống pháp luật ICT, trong đó tập trung quy định tiêu chuẩn liên thông dữ liệu, dữ liệu mở của cơ quan nhà nước, an toàn thông tin, bảo vệ thông tin cá nhân, kiến trúc ICT cho ĐTTM, đẩy mạnh hợp tác công tư (PPP)… Tuyên truyền nâng cao nhận thức về ĐTTM.

Về triển khai ĐTTM ở các Bộ, Bộ KHCN sẽ chủ trì, phối hợp với Bộ TT&TT, Bộ Xây dựng, các hiệp hội, tổ chức tư vấn nghiên cứu các mô hình đánh giá mức độ phát triển ĐTTM; Nghiên cứu phương án tổ chức đánh giá, công nhận mức độ phát triển của các ĐTTM ở Việt Nam; Ưu tiên phê duyệt các nhiệm vụ KHCN quốc gia liên quan đến ĐTTM, chính phủ điện tử… Bộ Xây dựng sẽ lồng ghép nội dung phát triển ĐTTM vào chiến lược phát triển đô thị quốc gia, chủ trì lựa chọn các dự án ĐTTM thí điểm.

Các Bộ ngành khác căn cứ định hướng chung quốc gia, nhu cầu phát triển và quản lý ngành, nhu cầu của địa phương để chủ động thúc đẩy đề xuất các dự án ĐTTM trong các lĩnh vực ưu tiên do Bộ, Ngành lựa chọn, đặc biệt là các lĩnh vực giao thông, y tế, môi trường, năng lượng, xây dựng… Doanh nghiệp tích cực thực hiện chương trình hạ tầng viễn thông băng rộng đến năm 2020, phối hợp với địa phương xây dựng và triển khai các dự án ĐTTM thí điểm, hỗ trợ Bộ TT&TT trong việc tìm kiếm mô hình điển hình phù hợp thực tế, đề xuất các hình thực hợp tác công tư trong xây dựng ĐTTM…

Tại Hội nghị này, Thứ trưởng Bộ TT&TT Nguyễn Minh Hồng nhận định triển khai thành công ĐTTM sẽ biến đô thị trở thành một nơi đáng sống, đáng làm việc và bền vững cả ở khía cạnh kinh tế, xã hội và môi trường. Bộ TT&TT mong muốn nhận được nhiều ý kiến đóng góp từ các địa phương, doanh nghiệp, hiệp hội, viện nghiên cứu về những nội dung cần thiết, các giải pháp và cách thức tổ chức triển khai ĐTTM phù hợp ở Việt Nam.

HM

Việt Nam chỉ còn vài trường hợp máy tính bị nhiễm WannaCry

Submitted by nlphuong on Thu, 18/05/2017 - 19:55(ICTPress) - "Hiện nay, các cuộc tấn công mạng diễn ra ngày càng tinh vi, phức tạp và có tổ chức bài bản, quy mô trên diện rộng, hậu quả ngày càng nặng nề".

(ICTPress) - Theo số liệu của VNCERT theo dõi trên trang thông tin Intel.malwaretech.com đến 6h sáng 18/5/2017, trên toàn cầu hiện còn khoảng 7.000 máy bị nhiễm mã độc WannaCry chưa xử lý, khắc phục xong, trong đó Việt Nam chỉ còn vài trường hợp.

Ngày 18/5, tại Hà Nội, Bộ TT&TT đã tổ chức Hội nghị phổ biến Quyết định số 05/2017/QĐ-TTg ngày 16/3/2017 của Thủ tướng Chính phủ về việc ban hành quy định về hệ thống phương án ứng cứu khẩn cấp bảo đảm an toàn thông tin mạng quốc gia. Tham dự Hội nghị có Thứ trưởng Bộ TT&TT Phan Tâm và các lãnh đạo, cán bộ đảm nhiệm công tác bảo đảm an toàn thông tin mạng của các Bộ, ngành, các Sở TT&TT các tỉnh, thành phố trực thuộc Trung ương.

Ngày 16/3/2017, Thủ tướng Chính phủ Nguyễn Xuân Phúc đã ban hành Quyết định 05/2017/QĐ-TTg, trong đó quy định rõ hệ thống phương án ứng cứu khẩn cấp bảo đảm an toàn thông tin mạng quốc gia. Trước đó, từ năm 2011, Bộ Thông tin và Truyền thông đã ban hành Thông tư số 27/2011/TT-BTTTT ngày 4/10/2011, quy định về điều phối các hoạt động ứng cứu sự cố mạng internet Việt Nam. Sau 6 năm triển khai, đến nay mạng lưới ứng cứu sự cố an toàn mạng với hơn 130 đơn vị thành viên đã hình thành.

|

| Thứ trưởng Bộ TT&TT Phan Tâm phát biểu tại Hội nghị |

Tại Hội nghị, Thứ trưởng Bộ TT&TT Phan Tâm nhấn mạnh hiện nay, các cuộc tấn công mạng diễn ra ngày càng tinh vi, phức tạp và có tổ chức bài bản, quy mô trên diện rộng, hậu quả ngày càng nặng nề. Mạng lưới ứng cứu sự cố của Việt Nam cần được xây dựng một cách chuyên nghiệp để ngăn ngừa nguy cơ tấn công mạng có thể xảy ra bất cứ lúc nào.

Thứ trưởng Phan Tâm cho rằng, không một quốc gia nào có thể đơn độc bảo vệ mình an toàn trước các nguy cơ trên không gian mạng. Do các kết nối mạng không phân chia biên giới, nên các rủi ro trên không gian mạng sẽ không phân biệt biên giới quốc gia, không phân biệt giới hạn giữa các tổ chức, điển hình như vụ việc lây lan mã độc tống tiền WannaCry đang diễn ra trong những ngày qua.

Các quốc gia trên thế giới đều quan tâm đến vấn đề điều phối ứng cứu và phương án ứng cứu khẩn cấp các sự cố an toàn thông tin mạng, ban hành các văn bản pháp luật nhằm bảo đảm sự chung tay, phối hợp ứng cứu máy tính khi có sự cố về vấn đề an ninh mạng.

Mã độc tống tiền WannaCry đã lây nhiễm tới hơn 300.000 máy tính sử dụng hệ điều hành Windows tại 99 quốc gia, gây ra nhiều hậu quả khó lường. Đến ngày 17/5 đã có 248.995 máy được xử lý, còn 79.155 máy chưa xử lý xong.

Theo số liệu của VNCERT theo dõi trên trang thông tin Intel.malwaretech.com đến 6h sáng 18/5/2017, trên toàn cầu hiện còn khoảng 7.000 máy bị nhiễm mã độc WannaCry chưa xử lý, khắc phục xong, trong đó Việt Nam chỉ còn vài trường hợp.

Cũng theo VNCERT, tốc độ xử lý sự cố lây nhiễm mã độc WannaCry trên toàn cầu rất nhanh do sự hoạt động nhanh chóng, hiệu quả của hệ thống các trung tâm ứng cứu máy tính khẩn của các quốc gia trên toàn thế giới.

Ông Nguyễn Khắc Lịch, Phó Giám đốc VNCERT cho biết, những năm gần đây, Chính phủ cùng các bộ, ngành và địa phương rất nỗ lực xây dựng, hoàn thiện hệ thống văn bản quy phạm pháp luật trong lĩnh vực an toàn thông tin mạng nhằm tạo ra hành lang pháp lý thuận lợi giúp người dân, cơ quan quản lý và doanh nghiệp có môi trường sử dụng, kinh doanh và kết nối internet an toàn và hiệu quả nhất. Quyết định số 05/2017/QĐ-TTg đưa ra quy trình ứng cứu sự cố khẩn cấp là một tài liệu quan trọng, chi tiết, phân định rõ trách nhiệm của từng cơ quan, tổ chức, cá nhân trong các trường hợp xảy ra sự cố mạng.

Việc tăng cường phổ biến về bảo đảm an ninh mạng trong thời đại bùng nổ công nghệ thông tin là vấn đề thiết yếu, sống còn của hệ thống an ninh thông tin mỗi quốc gia.

Minh Anh

WannaCry liên quan đến nhóm tin tặc tấn công Sony Pictures?

Submitted by nlphuong on Tue, 16/05/2017 - 18:31(ICTPress) - Số lượng các nỗ lực tấn công của WannaCry đã giảm xuống 6 lần.

Theo Kaspersky Lab, số lượng các nỗ lực tấn công của WannaCry được phát hiện bởi hãng này vào thứ Hai, 15/5 đã giảm xuống 6 lần so với cùng thời điểm thứ 6 ngày 12/5. Điều này cho thấy sự lây nhiễm có thể đã được kiểm soát.

Sự tiến hóa của ransomware

|

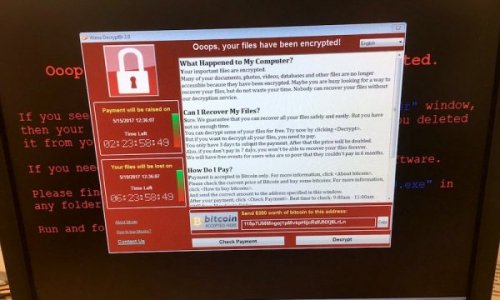

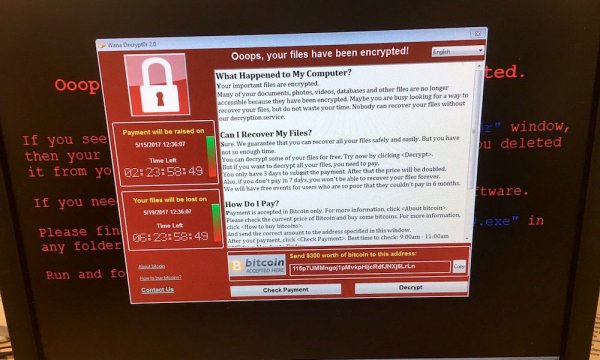

Vào thứ Sáu ngày 12/5, các tổ chức trên khắp thế giới bị tấn công đòi tiền chuộc đồng loạt bởi mã độc có tên là WannaCry, bằng cách khai thác một lỗ hổng (đã được vá) của Microsoft Windows được tiết lộ là Shadowbrokers vào ngày 14/3. Các nhà nghiên cứu của Kaspersky Lab đã tiếp tục theo dõi sự tiến triển của mối đe dọa này vào cuối tuần vừa qua.

Tổng số các biến thể lưu hành vào ngày 11/5 vẫn còn chưa rõ ràng - nhưng cuối tuần qua đã có hai biến thể đáng chú ý xuất hiện: md5: d5dcd28612f4d6ffca0cfeaefd606bcf kết nối đến: ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com và md5: d724d8cc6420f06e8a48752f0da11c66.

Biến thể đầu tiên bắt đầu lan rộng vào sáng Chủ nhật và được vá để kết nối với một tên miền khác. Cho đến thời điểm này, Kaspersky Lab đã ghi nhận được ba nạn nhân của biến thể này tại Nga và Brazil.

Biến thể thứ hai xuất hiện trong suốt tuần qua dường như đã được vá để loại bỏ các chức năng vô hiệu hóa. Biến thể này không lan rộng, có thể do thực tế nó có lỗi.

Kaspersky Lab cho rằng bất kỳ một biến thể nào trong số đó được tạo ra bởi các tác giả ban đầu - rất có thể chúng đã được vá bởi những người khác muốn khai thác các cuộc tấn công cho riêng họ.

Số lượng lây nhiễm đến nay

Rất khó để ước tính tổng số ca bị lây nhiễm. Kaspersky Lab ghi nhận rằng đã có hơn 45.000 người dùng bị tấn công, tuy nhiên đây chỉ là một phần của tổng số các cuộc tấn công (Phản ánh bởi các khách hàng của Kaspersky Lab).

Bối cảnh tình hình thế giới có thể thấy rõ hơn qua kỹ thuật sinkhole cho tính năng ngắt kết nối dữ liệu trên hầu hết các phiên bản của Wannacry: hiện nay sinkhole Malwaretech đã ghi nhận khoảng 200.000 trường hợp khi thu thập dữ liệu chuyển tiếp từ mã 'kill switch'.

Cần lưu ý rằng con số này chưa bao gồm các trường hợp lây nhiễm trong các mạng doanh nghiệp mà đòi hỏi phải có máy chủ Proxy kết nối với Internet, có nghĩa là số nạn nhân thực tế hoàn toàn có thể cao hơn.

Mối liên hệ giữa WannaCry và Lazarus Group

Vào thứ Hai ngày 15/5, một nhà nghiên cứu bảo mật từ Google đã đăng tải lên Twitter thông tin chỉ ra khả năng có một sự liên kết giữa các cuộc tấn công đòi tiền chuộc WannaCry (vào hàng ngàn các tổ chức và người dùng cá nhân trên toàn thế giới) và mã độc có liên quan đến nhóm Lazarus khét tiếng, chịu trách nhiệm cho hàng loạt các cuộc tấn công phá hoại vào các tổ chức chính phủ và các tổ chức tài chính. Các hoạt động lớn nhất liên quan đến nhóm Lazarus bao gồm: các vụ tấn công vào hãng Sony Pictures năm 2014, Ngân hàng Trung ương Bangladesh năm 2016 và hàng loạt các vụ tấn công tương tự vẫn tiếp tục vào năm 2017.

Nhà nghiên cứu của Google đã chỉ ra một mẫu mã độc WannaCry xuất hiện vào tháng 2/2017, 2 tháng trước khi xảy ra hàng loạt vụ tấn công gần đây. Các nhà nghiên cứu của Kaspersky Lab đã phân tích thông tin này, xác định và đã xác nhận sự giống nhau rõ ràng của mã giữa mẫu mã độc được đưa ra bởi nhà nghiên cứu của Google và các mã độc sử dụng trong các cuộc tấn công năm 2015 của nhóm Lazarus.

Phân tích của các mẫu mã độc tháng Hai năm nay so với các mẫu mã độc WannaCry sử dụng trong các cuộc tấn công gần đây cho thấy rằng mã code có thể chỉ ra nhóm Larazus đã bị loại bỏ khỏi mã độc WannaCry sử dụng trong các cuộc tấn công thứ Sáu vừa qua. Điều này có thể là một nỗ lực nhằm che giấu các dấu vết được thực hiện bởi những người phụ trách chiến dịch WannaCry.

Mặc dù sự tương đồng này không hẳn là chứng cứ cho sự kết nối mạnh mẽ giữa mã độc đòi tiền chuộc WannaCry và nhóm Lazarus, nhưng nó cũng có thể dẫn đến những bằng chứng mới mà có thể làm sáng tỏ nguồn gốc của WannaCry mà hiện nay vẫn đang là một bí ẩn.

Để giảm rủi ro bị lây nhiễm, Kaspersky khuyến cáo cài đặt bản vá chính thức từ Microsoft để ngăn chặn lỗ hổng bị sử dụng để tấn công (Đã có các bản vá có sẵn cho Windows XP, Windows 8, and Windows Server 2003 Windows XP, Windows 8, và Windows Server 2003); Đảm bảo rằng các giải pháp bảo mật được bật trên tất cả các nút của mạng; Cài đặt công cụ miễn phí Kaspersky Anti-Ransomware Tool cho doanh nghiệp (KART)…

QA

Cập nhật diễn biến cuộc tấn công mạng bởi mã độc WannaCry

Submitted by nlphuong on Tue, 16/05/2017 - 05:45(ICTPress) - Có dự báo thiệt hại của cuộc tấn công mạng toàn cầu lần này lên tới 4 tỷ USD.

(ICTPress) - Các nước trên toàn cầu cuối tuần qua đã bị chấn động bởi vụ việc tấn công mạng bằng mã độc WannaCry trên toàn cầu đã làm đình trệ các hoạt động tại các nhà máy sản xuất ô tô, bệnh viện, cửa hàng và trường học.

Các chuyên gia an ninh mạng cho biết việc lây lan diện rộng mã độc WannaCry đã khóa hơn 200.000 máy tính ở hơn 150 quốc gia hiện đã chậm lại nhưng cũng đã giấy lên lo ngại các phiên bản mới của mã độc này sẽ lại tấn công.

|

Trong một đăng tải trên blog ngày 14/5, Chủ tịch Microsoft Brad Smith ngầm ý cho biết những gì các nhà nghiên cứu đã kết luận: Tấn công mã độc này xuất phát từ một công cụ tấn công, do Cơ quan an ninh Mỹ (NSA) phát triển, đã bị rò rỉ trực tuyến hồi tháng 4. Microsoft ngày 14/5 đã lên tiếng về việc Chính phủ không tiết lộ nhiều thông tin về các lỗ hổng phần mềm.

“Đây là một vụ việc mới trong năm 2017. Chúng ta đã từng chứng kiến các lỗ hổng được CIA lưu trữ đã xuất hiện trên WikiLeaks và hiện nay lỗ hổng này đã bị đánh cắp từ NSA đã ảnh hưởng đến các khách hàng trên toàn thế giới”, Smith viết.

Các chuyên gia kinh tế đưa ra các quan điểm khác nhau về cuộc tấn công và các rò rỉ máy tính liên quan, sẽ gây tốn kém cho doanh nghiệp và chính phủ. Viện nghiên cứu thuộc tổ chức phi lợi nhuận các hậu quả mạng của Mỹ đã dự báo tổn thất sẽ trong khoảng hàng trăm triệu USD, không vượt 1 tỷ USD. Phần lớn các nạn nhân đã nhanh chóng phục hồi các hệ thống bị lây nhiễm mã độc với các dự phòng, nhà kinh tế chủ chốt Scott Borg của Viện này cho biết

Tuy nhiên, hãng mô phỏng rủi ro mạng Cyence ở California dự báo tổng tổn thất kinh tế có thể lên tới 4 tỷ USD, trích dẫn từ các chi phí liên quan đến gián đoạn của các doanh nghiệp.

Trước nguy cơ của cuộc tấn công diện rộng, Tổng thống Mỹ Donald Trump đêm 12/5 cho biết đã yêu cầu cố vấn an ninh nội địa Tom Bossert, triệu tập một “cuộc họp khẩn cấp” để đánh giá mối đe dọa của cuộc tấn công toàn cầu này, một viên chức cấp cao của chính quyền Tổng thống Mỹ cho Reuters hay.

Các nhân viên an ninh cấp cao của Mỹ đã tổ chức một cuộc họp khác tại Nhà Trắng hôm 13/5, và FBI và NSA đang hợp tác để giảm thiểu tổn thất và xác định những kẻ tấn công mạng diện rộng này.

Việc điều tra cuộc tấn công đang ở trong giai đoạn đầu và việc phân tích các cuộc tấn công là khá khó khăn. Cuộc tấn công đầu tiên đã giảm vào cuối ngày 12/5 sau khi một nghiên cứu viên an ninh nắm được kiểm soát server kết nối tới sự bùng phát này, đã làm giảm khả năng tạo ra mã độc để lây lan nhanh chóng trên các mạng bị lây nhiễm.

Các máy tính bị lây nhiễm mã độc phần lớn các máy đã lỗi thời mà các tổ chức cho rằng không cần phải tiêu tốn vào việc nâng cấp, hay trong một số trường hợp, các máy móc liên quan đến sản xuất hay ở bệnh viện cho thấy quá khó để vá nếu không dừng các hoạt động quan trọng, các chuyên gia an ninh cho hay.

Microsoft đã công bố các bản vá cuối tháng trước và ngày 12/5 để sửa lỗ hổng đã làm cho mã độc lây lan trên các mạng, một khả năng hiếm và mạnh mẽ gây ra các lây nhiễm bùng phát hôm 12/5.

Những kẻ tấn công đã khai thác lỗ hổng "Eternal Blue” được công bố trên Internet tháng trước bởi nhóm tin tặc Shadow Brokers.

Renault cho biết đã phải dừng sản xuất ở các nhà máy ở Pháp và Rumani để ngăn chặn sự lan rộng của mã độc này.

Các nạn nhân khác có nhà máy sản xuất Nissan ở Sunderland, đông Bắc nước Anh, hàng trăm bệnh viện và trạm y tế ở Anh, nhà khai thác đường sắt Đức Deutsche Bahn và hãng vận tải quốc tế FedEx.

Trưởng cơ quan cảnh sát Liên minh châu Âu cho biết ngày 14/5 cuộc tấn công mạng đã tấn công 200.000 nạn nhân ở ít nhất 150 quốc gia và con số này sẽ gia tăng khi mọi người quay trở lại làm việc vào ngày thứ Hai đầu tuần.

Các bộ trưởng tài chính các nước G7 đang nhóm họp tại Bari, phía Nam Italy đã thông báo cho hay: “Chúng tôi đã nhận thấy các vụ việc mạng đang ngày càng đe dọa các nền kinh tế và các phản ứng chính sách kinh tế phù hợp là cần thiết”.

Các bộ trưởng kinh tế đã đề nghị chia sẻ các thực tiễn chung để lưu ý nhanh chóng bất kỳ lỗ hổng nào trong hệ thống tài chính của thế giới và nhấn mạnh tầm quan trọng của các biện pháp hiệu quả để đánh giá an ninh mạng trong các tổ chức tài chính riêng rẽ và ở cấp ngành.

Bộ trưởng Bộ Tài chính Italia Carlo Padoan cho báo chí biết các bàn thảo đã được lên kế hoạch từ trước các cuộc tấn công vào thứ 6 nhưng thật may mắn là rất kịp thời.

Diễn biến ở châu Á

Thứ Hai 15/5 được dự báo là một ngày bận rộn, đặc biệt ở châu Á khi các công ty và tổ chức bắt đầu tuần làm việc và khởi động máy tính. Cuộc tấn công sẽ nhằm vào các tổ chức bất kể quy mô nào.

Michael Gazeley, giám đốc điều hành của Network Box, một hãng an ninh phần mềm có trụ sở tại Hong Kong cho biết vẫn còn nhiều rủi ro có thể xảy ra đối với khu vực này, phần lớn các cuộc tấn công xuất hiện qua thư điện tử.

Ở Trung Quốc, nền kinh tế lớn thế hai thế giới, công ty năng lượng PetroChina cho biết các hệ thống thanh toán ở một số trạm xăng đã bị tấn công, mặc dù phần lớn các hệ thống đã được phục hồi. Nhiều cơ quan thuộc chính phủ, trong đó có các cơ quan cảnh sát và giao thông, đã cho biết các cơ quan này đã bị ảnh hưởng bởi tấn công.

Cơ quan cảnh sát quốc gia Nhật Bản đã thông báo cho biết có hai lỗ hổng máy tính ở nước này vào ngày chủ nhật 14/5, tại một bệnh viện và một trường hợp khác liên quan tới một cá nhân -nhưng không bị mất tiền chuộc.

Tập đoàn công nghiệp Hitachi cho biết vụ tấn công đã ảnh hưởng đến các hệ thống của Tập đoàn này tại một số điểm vào cuối tuần qua, làm họ không thể nhận và gửi thư điện tử hay mở các đính kèm trong một số trường hợp. Tình trạng này vẫn đang diễn ra, Hitachi cho biết.

Các thị trường tài chính ở châu Á đã không gặp trục trặc nào vào ngày 15/5 bởi các tin tức tấn công mạng, với các cổ phiếu phần lớn đều tăng trong khu vực.

Một phát ngôn viên của Thị trường chứng khoán Hong Kong, một trong những thị trường lớn nhất trong khu vực, cho biết tất cả các hệ thống cho tới nay vẫn hoạt động bình thường. “Chúng tôi vẫn phải cảnh giác cao”.

Một nghiên cứu viên an ninh mạng ở châu Á đã từ chối nêu tên cho biết trong khi phần lớn các ngân hàng trên toàn cầu đã thoát khỏi bị đe dọa, nhưng không phải tất cả đều đã cập nhật bản vá kịp thời. Kết quả là một số thư điện tử phishing đã trượt qua và người sử dụng đã kích hoạt nhưng đã được các hệ thống an ninh khác giám sát tại chỗ.

Tại bệnh viện ung thư lớn nhất của Indonesia, Dharmais ở Jakarta, khoảng 100 – 200 người đã phải đợi sau khi bệnh viện nay bị tấn công mạng ảnh hưởng đến các kết quả máy tính. Vào cuối giờ sáng, một số người vẫn phải điền mẫu bằng tay nhưng bệnh viện cho biết 70% hệ thống đã được phục hồi trực tuyến.

Ở một số nước khác trong khu vực, các công ty đã cảnh báo người sử dụng và nhân viên không được nhấp vào các đính kèm hay các đường link. Một trường học ở Hàn Quốc đã không cho học sinh sử dụng Internet. Chính phủ Đài Loan đã nỗ lực không bị tác động lớn, có thể bởi vì các quy định ở nước này đều yêu cầu các bộ phận cài đặt cập nhật phần mềm khi có phiên bản cập nhật.

Văn phòng nhà xanh của Tổng thống Hàn Quốc cho biết có 5 trường hợp mã độc đã được phát hiện ở nước này, nhưng không cung cấp chi tiết về địa điểm các cuộc tấn công mạng được phát hiện.

Ở Australia, Dan Tehan, bộ trưởng phụ trách an ninh mạng cho biết có 3 doanh nghiệp đã bị tấn công, mặc dù có những quan ngại lây nhiễm mã độc diện rộng. Ở New Zeland có hai trường hợp không được báo cáo.

Ở Hong Kong, Gazeley cho biết nhóm của ông đã phát hiện ra một phiên bản virus mới không sử dụng thư điện tử để đánh lừa nạn nhân. Thay vào đó, nó đã tải các script vào các trang bị tấn công nơi người sử dụng nhấp vào một đường link độc hại sẽ bị ảnh hưởng trực tiếp. Gazeley cho biết thêm nhiều công ty lớn ở châu Á đã bị tấn công bởi mã độc tống tiền này.

Các chuyên gia an ninh mạng cho biết việc lan rộng của mã độc đã chậm lại kể từ khi xuất hiện vào hôm thứ Sáu 12/5. Đáng chú ý là những kẻ tấn công hay những kẻ tấn công mù quáng đã phát triển các phiên bản mã độc mới mặc dù một nghiên cứu viên an ninh đã tạo ra một phiên bản sớm hơn của mã độc cho Reuters biết phần lớn các báo cáo này đã cho thấy là sai.

Các địa chỉ tài khoản đã được mã cứng vào virus WannaCry độc hại đã cho thấy các kẻ tấn công đã nhận được gần 32.500 USD giá trị bitcoin nặc danh vào 7h sáng ngày Chủ nhật, nhưng số tiền này có thể gia tăng khi nhiều nạn nhân nhanh chóng thanh toán các khoản tiền chuộc từ 300 USD trở lên.

Mối đe dọa đã giảm nhiệt cuối tuần sau khi một nhà nghiên cứu ở Anh đã từ chối cho biết tên mình năng đăng tải trên mạng Twitter dưới cái tên @MalwareTechBlog cho biết đã tìm ra cách để giới hạn ít nhất là tạm thời việc lây lan của mã độc này bằng cách đăng ký một địa chỉ web để từ đó người này thông báo mã độc đang muốn kết nối.

QM (Theo Reuters)

Yêu cầu ngăn chặn kết nối máy chủ điều khiển mã độc WannaCry

Submitted by nlphuong on Sun, 14/05/2017 - 22:44(ICTPress) - VNCERT yêu cầu lãnh đạo đơn vị chỉ đạo các đơn vị thuộc phạm vi quản lý thực hiện khẩn cấp các việc sau để phòng ngừa, ngăn chặn việc tấn công của mã độc WannaCry.

(ICTPress) - Trung tâm ứng cứu sự cố máy tính Việt Nam (VNCERT), Bộ TT&TT vừa có công văn gửi các đơn vị, tổ chức, doanh nghiệp về việc theo dõi, ngăn chặn kết nối máy chủ điều khiển mã độc WannaCry.

|

Thực hiện Thông tư 27/2011/TT-BTTTT về điều phối các hoạt động ứng cứu sự cố mạng Internet Việt Nam, Trung tâm VNCERT yêu cầu Lãnh đạo đơn vị chỉ đạo các đơn vị thuộc phạm vi quản lý thực hiện khẩn cấp các việc sau để phòng ngừa, ngăn chặn việc tấn công của mã độc Ransomware WannaCry (hoặc được biết với các tên khác như: WannaCrypt, WanaCrypt0r 2.0, …) vào Việt Nam:

Theo đó, VNCERT đề nghị các cơ quan:

Theo dõi, ngăn chặn kết nối đến các máy chủ máy chủ điều khiển mã độc WannaCry và cập nhật vào các hệ thống bảo vệ như: IDS/IPS, Firewall, … các thông tin nhận dạng tại phụ lục đính kèm;

Nếu phát hiện cần nhanh chóng cô lập vùng/máy đã phát hiện;

Kiểm tra và thực hiện gấp các bước đã được hướng dẫn trước đây tại văn bản số 80/VNCERT-ĐPƯC, ngày 09/3/2016 và văn bản 123/VNCERT-ĐPƯC, ngày 24/4/2017, tải tại địa chỉ:

http://www.vncert.gov.vn/baiviet.php?id=24 http://vncert.gov.vn/baiviet.php?id=52 ;

để phòng tránh các cuộc tấn công qui mô lớn và nguy hiểm khác;

Sau khi thực hiện, yêu cầu các đơn vị báo cáo tình hình về Đầu mối điều phối ứng cứu sự cố quốc gia (Trung tâm VNCERT) theo địa chỉ email: ir@vncert.gov.vn;

Theo VNCERT, mã độc WannaCry là mã độc rất nguy hiểm, có thể đánh cắp thông tin và mã hóa toàn bộ máy chủ hệ thống đồng thời với các lỗ hổng đã công bố, Tin tặc khai thác và tấn công sẽ gây lên nhiều hậu quả nghiêm trọng khác, Trung tâm VNCERT yêu cầu Lãnh đạo các đơn vị nghiêm túc thực hiện lệnh điều phối.

Minh Anh

Khuyến cáo người sử dụng VN xử lý khẩn cấp mã độc WannaCry

Submitted by nlphuong on Sat, 13/05/2017 - 22:21(ICTPress) - Cục An toàn thông tin, Bộ TT&TT vừa phát đi thông báo về mã độc có tên là WannaCry và biện pháp xử lý khẩn cấp.

(ICTPress) - Cục An toàn thông tin, Bộ TT&TT vừa phát đi thông báo về mã độc có tên là WannaCry.

|

Theo đó, mã độc này đang khai thác một số lỗ hổng trên hệ điều hành Windows để tấn công vào các máy tính với mục tiêu mã hóa dữ liệu để đòi tiền chuộc, ảnh hưởng tới nhiều tổ chức, cá nhân trên phạm vi toàn cầu.

Cục An toàn thông tin hướng dẫn các tổ chức, cá nhân thực hiện biện pháp xử lý khẩn cấp mã độc này như sau:

Đối với cá nhân, cần thực hiện cập nhật ngay các phiên bản hệ điều hành windows đang sử dụng. Riêng đối với các máy tính sử dụng Windows XP, sử dụng bản cập nhật mới nhất dành riêng cho sự vụ này tại: https://www.microsoft.com/en-us/download/details.aspx?id=55245&WT.mc_id=... hoặc tìm kiếm theo từ khóa bản cập nhật KB4012598 trên trang chủ của Microsoft.

Cập nhật ngay các chương trình Antivius đang sử dụng. Đối với các máy tính không có phần mềm Antivirus cần tiến hành cài đặt và sử dụng ngay một phần mềm Antivirus có bản quyền.

Cẩn trọng khi nhận được email có đính kèm và các đường link lạ được gửi trong email, trên các mạng xã hội, công cụ chat…

Cần thận trọng khi mở các file đính kèm ngay cả khi nhận được từ những địa chỉ quen thuộc. Sử dụng các công cụ kiểm tra phần mềm độc hại trực tuyến hoặc có bản quyền trên máy tính với các file này trước khi mở ra.

Không mở các đường dẫn có đuôi .hta hoặc đường dẫn có cấu trúc không rõ ràng, các đường dẫn rút gọn link.

Thực hiện biện pháp lưu trữ (backup) dữ liệu quan trọng ngay.

Đối với tổ chức, doanh nghiệp (cụ thể với các quản trị viên hệ thống), cần thực hiện ngay các biện pháp:

Kiểm tra ngay lập tức các máy chủ và tạm thời khóa (block) các dịch vụ đang sử dụng các cổng 445/137/138/139.

Tiến hành các biện pháp cập nhật sớm, phù hợp theo từng đặc thù cho các máy chủ windows của tổ chức. Tạo các bản snapshot đối với các máy chủ ảo hóa đề phòng việc bị tấn công.

Có biện pháp cập nhật các máy trạm đang sử dụng hệ điều hành Windows.

Cập nhật cơ sở dữ liệu cho các máy chủ Antivirus Endpoint đang sử dụng. Đối với hệ thống chưa sử dụng các công cụ này thì cần triển khai sử dụng các phần mềm Endpoint có bản quyền và cập nhật mới nhất ngay cho các máy trạm.

Tận dụng các giải pháp đảm bảo an toàn thông tin đang có sẵn trong tổ chức như Firewall, IDS/IPS, SIEM…để theo dõi, giám sát và bảo vệ hệ thống trong thời điểm nhạy cảm này. Cập nhật các bản cập nhật từ các hãng bảo mật đối với các giải pháp đang có sẵn. Thực hiện ngăn chặn, theo dõi domains đang được mã độc WannaCry sử dụng, để là xác định được các máy tính bị nhiễm trong mạng để có biện pháp xử lý kịp thời:

- http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com/

- …

- <Domains này đã được sinkholed, chúng tôi sẽ cập nhật liên tục danh sách này trên website>

Cân nhắc việc ngăn chặn (block) việc sử dung Tor trong mạng nếu doanh nghiệp, tổ chức.

Thực hiện biện pháp lưu trữ (backup) dữ liệu quan trọng ngay.

Cảnh báo tới người dùng trong tổ chức và thực hiện các biện pháp như nêu trên đối với người dùng.

Liên hệ ngay với các cơ quan chức năng cũng như các tổ chức, doanh nghiệp trong lĩnh vực an toàn thông tin để được hỗ trợ khi cần thiết.

Minh Anh

Tấn công mạng diện rộng ở 99 quốc gia và nguy cơ lan rộng

Submitted by nlphuong on Sat, 13/05/2017 - 14:15(ICTPress) - Cuộc tấn công đã gây ra sự lộn xộn trên khắp nước Anh.

(ICTPress) - Một cuộc tấn công mạng lớn đang lan rộng trên khắp toàn cầu bằng cách một đoạn mã của Cơ quan an ninh quốc gia Mỹ với tên gọi "Eternal Blue" được công bố tháng trước bởi nhóm Shadow Brokers, các nhà nghiên cứu cùng với nhiều hãng an ninh mạng tư nhân cho biết.

Ransomware, phần mềm tống tiền đã mã hóa dữ liệu của nạn nhân và yêu cầu một khoản tiền chuộc để mở khóa, đã lan rộng tới ít nhất 99 quốc gia, từ Nhật Bản tới Thái Lan, đêm ngày thứ Sáu 12/5.

Trong số các tổ chức bị ảnh hưởng có Dịch vụ y tế quốc gia của Anh (NHS), hãng viễn thông Tây Ban Nha Telefónica và hãng logistics FedEx.

Cuộc tấn công đã gây ra sự lộn xộn trên khắp nước Anh. Các bệnh viện đã phải đóng cửa và các hoạt động bị hủy với thông báo ngắn, và các nhân viên y tế phải sử dụng đến bút và giấy để làm việc.

|

| Bệnh viện St Thomas ở London |

Thủ tướng Anh Theresa May đã khẳng định thông tin này. Có ít nhất 16 và nhiều có thể là 40 đơn vị thuộc NHS trên khắp nước Anh đã bị tấn công, làm sập nhiều hệ thống máy tính và bị tống tiền.

Cả NHS và Telefónica đã khẳng định các cuộc tấn công và cho biết họ đã bị tấn công bởi các phiên bản gọi là phần mềm tống tiền WannaCry đòi ít tiền chuộc ít nhất là 300 USD.

“Vụ tấn công này không chỉ nhằm vào NHS, đó là một cuộc tấn công quốc tế và nhiều quốc gia và tổ chức đã bị ảnh hưởng. Chúng tôi chưa nhận thấy bất cứ dấu hiệu nào về việc dữ liệu của bệnh nhân đã bị đánh cắp”, Thủ tướng Anh cho biết trong một thông báo.

Các nhà nghiên cứu an ninh cho rằng những kẻ tấn công chưa được xác định này đã kết hợp phần mềm độc hại "ransomware" với một khai thác phần mềm Windows của Microsoft được NSA phát triển, đã được rò rỉ trực tuyến trước đây. Microsoft đã phát triển một bản vá, nhưng không phải tất cả những người sử dụng đã cập nhật, nên đã để lại lỗ hổng.

Hãng nghiên cứu an ninh Avast cho CNN biết đã phát hiện ra phần mềm độc hại này ở ít nhất 99 quốc gia.

CCN-CERT, đội ứng cứu khẩn cấp máy tính Tây Ban Nha đã phát hành một khuyến cáo về ransomware này và đã chỉ rõ lỗ hổng này.

“Ransomware, một phiên bản của WannaCry, đã bơm vào máy tính bằng cách mã hóa tất cả các tệp và sử dụng một lỗ hổng thực hiện lệnh từ xa thông qua SMB được phân phối tới các máy Windows khác trên cùng mạng lưới”, CCN-CERT cho hay.

Khoảng 85% máy tính của Telefónica đã bị ảnh hưởng, theo El Mundo. Hãng viễn thông Bồ Đào Nha Portugal Telecom cũng đã bị tấn công mạng nhưng các dịch vụ không bị ảnh hưởng, một nữ phát ngôn viên cho Reuters biết nhưng không tiết lộ đó có phải là một cuộc tấn công WannaCry hay không.

QM (Business Insider, Reuters)

Thái Lan ra tối hậu thư cho Facebook gỡ bỏ nội dung vi phạm pháp luật

Submitted by nlphuong on Sat, 13/05/2017 - 06:10(ICTPress) - “Nếu Facbook vẫn hiển thị nội dung vi phạm mà các lệnh tòa án ở Thái Lan đã yêu cầu, thì tòa án sẽ có hành động đối với Facebook Thái Lan."

(ICTPress) - Facebook Thái Lan có thể phải đối mặt với một vụ việc pháp lý vào tuần sau sau khi các cơ quan Thái Lan cảnh báo Facebook gỡ bỏ các nội dung có tính đe dọa an ninh quốc gia và vi phạm quy định mang tính hoàng gia của nước này, cơ quan quản lý viễn thông nước này cho hay hôm 12/5.

|

Ủy ban Phát thanh và Viễn thông quốc gia Thái Lan cho biết Facebook đã không gỡ bỏ 131 trong 309 địa chỉ web trên nền tảng của mạng xã hội này đã đe dọa đến sự an ninh và vi phạm quy định hoàng gia, nói xấu, đe dọa nhà vua, hoàng hậu và các thành viên hoàng gia.

Các địa chỉ này là một phần trong khoảng 6.900 địa chỉ web mà các tòa án Thái Lan đã yêu cầu phải gỡ bỏ hoặc đóng cửa từ năm 2015.

Takorn Tantasith, Tổng thư ký Ủy ban cho biết ông đã gia hạn cho Facebook tới ngày thứ 3 tuần tới phải rỡ bỏ 131 địa chỉ.

“Nếu Facbook vẫn hiển thị nội dung vi phạm mà các lệnh tòa án ở Thái Lan đã yêu cầu, thì tòa án sẽ có hành động đối với Facebook Thái Lan. Họ có thể cho rằng họ không liên quan (trong việc gỡ bỏ nội dung), nhưng Facebook Thái Lan vẫn đang hoạt động ở đây”, Takorn cho Reuters biết.

Takorn cho biết Bộ Kinh tế Số sẽ gửi đơn kiện lên cảnh sát vào tuần sau để cáo buộc Facebook Thái Lan theo các quy định của Luật tội phạm máy tính và của Bộ Thương mại và có thể bao gồm một lệnh khám sát đối với Facebook Thái Lan. Facebook Thái Lan chưa có phản hồi về việc này.

Facebook Thái Lan đã tập trung vào các phát triển tiếp thị và kinh doanh ở đất nước có nền kinh tế lớn thứ hai này ở Đông Nam Á. Facebook đã cho biết các hướng dẫn tổng thể khi nhận được các yêu cầu từ các chính phủ về việc gỡ bỏ nội dung là quyết định đầu tiên dù nội dung có vi phạm quy định nước sở tại trước khi tiến hành ngăn chặn truy cập ở nước liên quan.

Facebook cho biết đã chặn 50 mẫu nội dung được cho là vi phạm luật hoàng gia năm 2016 sau khi có các yêu cầu của chính phủ Thái Lan.

Cơ quan quản lý viễn thông Thái Lan cũng đã gia tăng áp lực với các nhà cung cấp dịch vụ Internet để giám sát nội dung và chặn bất cứ cứ nội dung nào không phù hợp.

QM (Theo Reuters)

Tổng thống Mỹ ký ban hành Chỉ thị tăng cường an ninh mạng

Submitted by nlphuong on Fri, 12/05/2017 - 06:00(ICTPress) - Chỉ thị này tập trung vào 3 ưu tiên an ninh mạng của Mỹ.

(ICTPress) - Tổng thống Mỹ Donald Trump đã ký một Chỉ thị được trông đợi từ lâu về việc tăng cường an ninh mạng của nước Mỹ.

|

Hồi tháng 1, Tổng thống Mỹ đã hứa hẹn xây dựng một kế hoạch tăng cường an ninh Mỹ vào thời điểm 90 ngày trên cương vị Tổng thống. Chỉ thị này được ký vào ngày thứ 111 trên cương vị mới của ông ngày 11/5/2017. Một thông báo báo chí ngắn gọn của Nhà Trắng đã thông báo một số chi tiết về chỉ thị này vào chiều tối 11/5.

Theo đó, Chỉ thị này tập trung vào 3 ưu tiên an ninh mạng của Mỹ: bảo vệ mạng lưới liên bang, hạ tầng quan trọng và công chúng trên mạng.

Chính phủ sẽ chi khoảng 80 tỷ USD/năm cho ngân sách CNTT liên bang hiện nằm rải rác. Tất cả 190 cơ quan liên bang của Mỹ sẽ chuyển dịch sang một hệ thống CNTT tập trung để giảm thiểu sự lộn xộn.

“Một ưu tiên lớn duy nhất đối với chính quyền mới là hiện đại hóa, yêu cầu các đầu tư thông minh vào các công nghệ an ninh hỗ trợ các cơ quan chính phủ nắm bắt và giảm thiểu rủi ro mạng”, Amit Yoran ,CEO của Tenable Network Security cho biết trong một email.

Bắt đầu từ ngày thứ Năm 11/5, Chính phủ Liên bang Mỹ sẽ tuân thủ theo khung an ninh mạng của Viện Tiêu chuẩn và Công nghệ quốc gia. Chính phủ Mỹ đã yêu cầu khung cho các công ty tư nhân vào năm 2013, nhưng chính phủ chưa thực hiện.

Theresa Payton, Giám đốc thông tin Nhà Trắng dưới thời Tổng thống Bush cho biết chỉ thị này sẽ là một ưu tiên để thiết lập khung cho an ninh mạng tương lai của nước Mỹ. Quá trình hiện đại hóa và an ninh mạng nên song hành và phải được cùng theo đuổi.

Bảo vệ hạ tầng trọng yếu

Phần thứ hai trong Chỉ thị này tập trung bảo vệ hạ tầng trọng yếu của Mỹ, trong đó có các hệ thống thuộc các ngành điện và nước, cũng như tài chính, y tế và viễn thông. Bộ trưởng Bộ An ninh nội địa sẽ báo cáo lên Tổng thống về tình hình điểm yếu của hạ tầng trước các cuộc tấn công mạng.

Bộ trưởng Bộ Thương mại và An ninh nội địa sẽ xem xét các công ty thuộc khu vực tư nhân có thể tham gia giảm sự đe dọa của các tấn công botnet. Botnet là các mạng lớn của các thiết bị kết nối bị tấn công được các tin tặc sử dụng để thực hiện các cuộc tấn công.

Bảo vệ người dân Mỹ trên môi trường trực tuyến

Trong phần thứ ba của Chỉ thị an ninh mạng, Tổng thống Mỹ kêu gọi xây dựng một loạt chính sách bảo vệ công dân Mỹ trên Internet. Mỹ cũng sẽ tuyển dụng nhiều chuyên gia an ninh mạng hơn để bảo vệ quốc gia khỏi các cuộc tấn công và xây dựng một ưu tiên dài hạn.

Cố Vấn của Bộ An ninh nội địa Tom Bossert cho biết Chỉ thị của Tổng thống sẽ dựa vào khu vực tư nhân để hỗ trợ cho phòng chống tấn công từ chối dịch vụ (DDoS) và botnet. Chỉ thị cũng tìm cách thiết lập các chính sách để ngăn cản các quốc gia bên ngoài nhằm vào các công dân Mỹ trong các cuộc tấn công.

Ông Tom Bossert cũng chỉ ra rằng chính phủ nên hợp tác chặt chẽ với khu vực tư nhân nhiều hơn để ngăn chặn các cuộc tấn công mạng sau khi Chỉ thị được ban hành.

QM (Theo Cnet.com)