Thời sự ICT

Phần mềm tống tiền gia tăng hoạt động

Submitted by nlphuong on Mon, 04/02/2013 - 08:06(ICTPress) - Như đã từng dự báo cuối năm về xu hướng an ninh bảo mật trong năm nay, Symantec một lần nữa lại cảnh báo về các phần mềm tống tiền hoạt động ngày càng táo bạo hơn trong năm 2013.

Hoạt động sử dụng phần mềm để lừa đảo tống tiền đã tồn tại trong nhiều năm, tuy nhiên, sự phổ biến của các phần mềm này tăng lên đột biến trong giới tội phạm mạng trong vòng hai năm trở lại đây và sự hoành hành của chúng đã gây ra nhiều thiệt hại to lớn cho người dùng.

Trong tuần vừa qua, Symantec phát hiện hoạt động sử dụng phần mềm tống tiền tăng vọt lên mức độ mới trên toàn cầu.

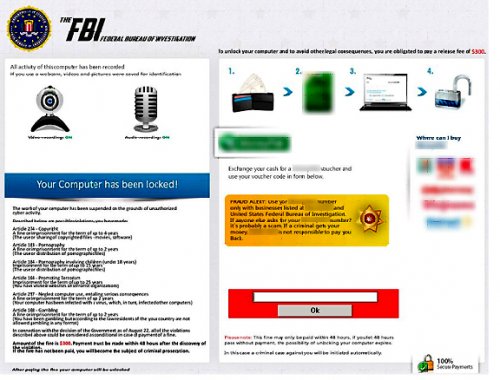

Mặc dù có nhiều biến thể mã độc của mối đe dọa tống tiền này thúc đẩy số lượng các trò lừa đảo lên cao trào, tuy nhiên, phần mềm tống tiền có vai trò chủ đạo được Symantec xác định có tên là Trojan.Ransomlock.Y.

|

| Ảnh chụp về Trojan.Ransomlock.Y |

Biến thể mã độc này được phát tán thông qua các trang web khiêu dâm và nó dẫn người dùng tới bộ Khai thác tấn công (Impact Exploit kit). Symantec đã có mã xác thực ngăn chặn chống xâm nhập (Intrusion Prevention Signatures - IPS) nhằm ngăn ngừa bộ kit Impact Exploit này. Bên cạnh đó, hãng cũng đang theo dõi từ xa về một làn sóng tấn công tương tự liên quan tới bộ mã độc nguy hiểm này

Những người là nạn nhân của trò lừa đảo tống tiền bằng phần mềm thì một nguyên tắc vàng đó là không trả tiền cho tội phạm mạng. Việc trả tiền không đảm bảo rằng máy tính sẽ được mở khóa, không những thế nó còn gây thiệt hại lớn cho nạn nhân. Hơn nữa, trả tiền cho những vụ thế này sẽ tạo điều kiện cho những vụ tấn công tiếp theo.

Mạnh Vỹ

Nhà Trắng xem xét ứng phó với các vụ tấn công mạng từ Trung Quốc

Submitted by nlphuong on Sat, 02/02/2013 - 08:25(ICTPress) - Chính quyền của Tổng thống Obama, đã thất vọng vì sự thiếu sự hợp tác của chính phủ Trung Quốc, nay đang xem xét một loạt các lựa chọn trả đũa các vụ tấn công của các tin tặc Trung Quốc vào các tổ chức của Mỹ, theo một thông báo.

|

Giám đốc Tình báo quốc gia đang xây dựng một báo cáo mới sẽ đề cập đến việc chính phủ Trung Quốc trực tiếp tham gia vào các cuộc tấn công mạng chống Mỹ, hãng tin AP cho biết. Báo cáo này sẽ tập trung vào tác động tiêu cực của tội phạm mạng kinh tế đối với nền kinh tế Mỹ, các cựu quan chức Mỹ đã cho AP biết nhưng giấu tiên.

Các tin tặc đã thâm nhập vào các hệ thống máy tính của các tổ chức của Mỹ trong thời gian dài để ăn cắp tài sản thông tin để bán hoặc sao chép. Rất khó để đánh giá việc tổn thất chính xác đối với nền kinh tế Mỹ do tấn công mạng vì mục tiêu kinh tế, nhưng một số người dự báo khoảng hàng chục đến hàng trăm tỷ USD.

“Chúng tôi phải bắt đầu làm rõ với người Trung Quốc rằng Mỹ sẽ phải có hành động bảo vệ không chỉ cho chính phủ mà còn cho khu vực tư nhân của Mỹ, khỏi các tấn công bất hợp pháp kiểu này”, Ngoại trưởng Mỹ Hillary Clinton cho biết ngày 31/1.

Các tin tức của báo cáo này đến một ngày sau khi hai tờ báo New York Times và The Wall Street Journal cho biết cả hai tờ báo là mục tiêu của những cuộc tấn công mạng mà các chuyên gia an ninh tin rằng xuất phát ở Trung Quốc. New York Times cụ thể việc tấn công xảy ra sau khi xuất bản một câu chuyện liên quan tới Thủ tướng Trung Quốc Ôn Gia Bảo.

Chính phủ Trung Quốc đã thẳng thừng phủ nhận sự liên quan vào các cuộc tấn công này và các cuộc tấn công khác mà đã được nêu, trong đó có cả các cuộc tấn công vào Bloomberg News, Google, Bộ Quốc phòng và các tổ chức khác của Mỹ.

HY

Nguồn: Mashable

Phần mềm chống virus chẳng là gì với tấn công chủ ý vào New York Times

Submitted by nlphuong on Fri, 01/02/2013 - 06:10Thời báo New York - New York Times cho biết những tin tặc Trung Quốc đã thực hiện những vụ tấn công kéo dài vào các hệ thống máy tính của tòa soạn này, thâm nhập và lấy đi các mật khẩu của các phóng viên thâm niên và các nhân viên khác.

|

New York Times, một trong những tờ báo lớn nhất và được quan tâm nhất ở Mỹ, cho biết các cuộc tấn công mạng đã diễn ra 4 tháng qua, bắt đầu trong một cuộc điều tra của báo này về sự giàu có tăng lên của những người bà con của Thủ tướng Trung Quốc Ôn Gia Bảo.

Trong 4 tháng tấn công, phần mềm chống virus của công ty đã bỏ lỡ 44/45 phần mềm độc hại (malware) đã được những kẻ tấn công cài đặt trên mạng.

Đây được xem như là một lời cảnh báo đối với nhiều người và các doanh nghiệp cho rằng mình hoàn toàn được bảo vệ nhờ phần mềm chống virus.

“Thậm chí phiên bản hiện đại nhất của phần mềm chống virus không mang lại cho khách hàng và doanh nghiệp những gì họ muốn trong thế giới tin tặc. Nó không hiệu quả như cần thiết”, Dave Aitel, CEO của hãng tư vấn an ninh Immunity cho biết.

New York Times cho biết tờ báo này có một hệ thống chống virus của Symantec được cài đặt trên thiết bị được kết nối vào mạng của tờ báo. Những tin tặc Trung Quốc đã cấy phần mềm độc hại phổ biến vào trong những phần mềm khác, để lấy mật khẩu và tên người sử dụng của các phóng viên. Vì phần mềm độc hại mới này không nằm trong danh sách phần mềm bị cấm, mà phần lớn danh sách phần mềm đã được bị vượt qua mà không bị kiểm tra.

Symantec đã phản hồi rằng công ty này cung cấp các giải pháp tiên tiến hơn so với New York Times đã triển khai.

“Những vụ tấn công kiểu như New York Times đã cho thấy tầm quan trọng đối với các công ty, các quốc gia và khách hàng rằng mình đang sử dụng khả năng toàn diện của các giải pháp an ninh. Riêng một phần mềm chống virus là không đủ”, công ty này cho biết trong một thông báo văn bản.

Thực tế lạnh lùng này là không giải pháp riêng lẻ nào có thể ngăn chặn mọi cuộc tấn công mạng. Các cuộc tấn công phức tạp trên các mạng thường vượt qua các hệ thống an ninh mạng, dù các hệ thống có được xem là chắc chắn đến mấy.

“Có nhiều giải pháp hiện hữu dành cho mọi người. Nhưng không khó đối với những kẻ tấn công tìm cách để thâm nhập và có nhiều cách để thực hiện tấn công”, Rohit Sethi, trưởng bộ phận phát triển sản phẩm phần mềm của SD Elements, một hãng an ninh cho biết.

Giải pháp mà các chuyên gia an ninh cho biết là triển khai công nghệ để theo dõi sát những gì đang xảy ra trong nội bộ mạng. Bạn không thể thường xuyên ngăn các kẻ tấn công khỏi thâm nhập, nhưng bạn ít nhất có thể thiết lập dây bẫy để được cảnh báo khi tấn công diễn ra.

Trong trường hợp của New York Times, New York Times đã đề nghị nhà mạng AT&T giám sát mạng của mình và AT&T đã nhanh chóng tìm ra các dấu hiệu nghi ngờ. Hai tuần sau khi sự việc rõ ràng hơn, tờ báo đã thuê công ty tư vấn an ninh Mandiant để theo dõi các di chuyển của những kẻ tấn công qua các hệ thống của tờ báo.

“Những kẻ tấn công không theo dõi các tường lửa của chúng tôi mà theo dõi các cá nhân rồi gửi mã phần mềm độc hại tới tài khoản thư điện tử và các cá nhân mở thư ra và mã phần mềm độc hại thâm nhập”, giám đốc an ninh của New York Times cho nhà báo Nicole Perlroth của tờ báo biết.

Từ đó, điều tốt nhất các công ty có thể làm là theo dõi những gì mà những kẻ tấn công đang làm.

“Vấn đề chúng ta luôn luôn hỏi khách hàng là “Bạn có biết các phần mềm chạy trên mạng của bạn. Khi bạn biết câu trả lời cho câu hỏi này, bạn không cần đến phần mềm chống virus. Khi bạn không cần, bạn đã bị lừa đảo”, Aitel của Immunity cho biết.

Các chuyên gia cho biết phần mềm chống virus vẫn là điều cơ bản cần phải có. Nhờ có giải pháp chống virus giống như việc để dùi cui trong xe ô tô của bạn - sẽ không phải ngăn một kẻ trộm có chủ định nhưng sẽ làm cho việc ăn trộm đồ của bạn trở nên khó khăn hơn.

Nhà sản xuất phần mềm chống virus Avast, công ty phần mềm có phần mềm chống virus miễn phí được sử dụng phổ biến cho biết có một sự khác biệt lớn giữa các loại đe đọa mà những người lướt Web gặp phải và cuộc tấn công có chuẩn bị mà New York Times đã gặp phải.

“Đai an toàn và túi hàng không là sự bảo vệ tuyệt vời và tăng độ an toàn hàng triệu lần nhưng các loại bảo vệ này không ngăn được viên đạn được bắn ra - một kẻ sát nhân được thuê cho biết. Liệu như vậy bạn có ngừng sử dụng các túi hàng không và dây đai an toàn”, giám đốc tình báo an ninh của Avast cho biết.

Một số giải pháp chống virus tốt hơn một số khác. Trong một phân tích gần đây, Immunity đã mô phỏng các cuộc tấn công chống lại mạng được bảo vệ bởi phần mềm hàng đầu của Symantec, Kaspersky Labs và bộ phận an ninh McAfee của Intel.

Immunity có thể thâm nhập các hệ thống do Kaspersky và McAfee bảo vệ trong hai ngày. Symantec tốt hơn chút, với Immunity không thể thâm nhập vào trong một số ngày để tự thực hiện nhiệm vụ.

“Phần mềm danh tiếng chỉ tới mức độ nào. Còn sâu xa thì không có gì tốt bằng việc nhận thức chính xác những gì đang diễn ra trên mạng của bạn”, Aitel cho biết khi liên hệ tới các hệ thống mà công ty này giám sát.

HY

Theo Mashable/CNN

Từ 1/1/2014 áp dụng tích hợp chức năng thu truyền hình số mặt đất tiêu chuẩn DVB-T

Submitted by nlphuong on Thu, 31/01/2013 - 17:55(ICTPress) - Năm 2015: 80% hộ gia đình có máy thu hình xem được truyền hình số.

Máy thu hình có màn hình công nghệ LCD, PDP, LED, OLED và các công nghệ tiếp theo được sản xuất và nhập khẩu để sử dụng tại thị trường Việt Nam phải tích hợp chức năng thu truyền hình số mặt đất tiêu chuẩn DVB-T, tiêu chuẩn mã hóa tín hiệu hình ảnh và âm thanh MPEG-4 phù hợp với Quy chuẩn kỹ thuật quốc gia CQVN 63:2012/BTTTT theo thời điểm cụ thể như sau:

Từ 1/1/2014 áp dụng đối với tất cả các máy thu hình có kích thước màn hình trên 32 inch.

Từ 1/4/2015 áp dụng đối với tất cả các máy thu hình có kích thước từ 32 inch trở xuống.

Cũng theo Quyết định này, không quy định bắt buộc tích hợp chức năng thu truyền hình số mặt đất đối với máy thu hình có màn hình công nghệ CRT.

Đây là những kết luận của Bộ trưởng Bộ TT&TT, Trưởng Ban chỉ đạo Đề án số hóa truyền dẫn, phát sóng truyền hình mặt đất Nguyễn Bắc Son tại cuộc họp Ban chỉ đạo lần thứ 2 và được Thứ trưởng Bộ TT&TT Lê Nam Thắng thông báo tại cuộc Họp báo triển khai Quyết định 2451/QĐ-TTg của Thủ tướng Chính phủ phê duyệt Đề án số hóa truyền dẫn, phát sóng truyền hình mặt đất đến năm 2020 chiều nay 31/1/2013.

|

| Thứ trưởng Bộ TT&TT Lê Nam Thắng thông tin đến các nhà báo các nội dung của Đề án (Ảnh: Mạnh Vỹ) |

Thứ trưởng Bộ TT&TT Lê Nam Thắng cho biết đề án số hóa truyền dẫn, phát sóng truyền hình mặt đất đến năm 2020 nhằm mục tiêu chuyển đổi hạ tầng truyền dẫn, phát sóng truyền hình mặt đất từ công nghệ tương tự sang công nghệ số theo hướng hiện đại, hiệu quả, thống nhất về tiêu chuẩn và công nghệ nhằm nâng cao chất lượng dịch vụ, tăng số lượng kênh chương trình, nâng cao hiệu quả sử dụng tần số, đồng thời giải phóng một phần tài nguyên tần số để phát triển các dịch vụ thông tin di động và vô tuyến băng rộng.

Mục tiêu cụ thể của Đề án số hóa truyền hình mặt đất là đến năm 2015 đảm bảo 80% hộ gia đình có máy thu hình trên cả nước xem được truyền hình số bằng các phương thức khác nhau, phủ sóng truyền hình số mặt đất để truyền dẫn các kênh chương trình phục vụ nhiệm vụ chính trị tới 60% dân cư. Đến năm 2020, đảm bảo 100% các hộ gia đình có máy thu hình trên cả nước xem được truyền hình số bằng các phương thức khác nhau, phủ sóng truyền hình số mặt đất để truyền dẫn các kênh chương trình phục vụ nhiệm vụ chính trị tới 80% dân cư.

Theo Đề án được Thủ tướng Chính phủ phê duyệt, tiêu chuẩn truyền hình số mặt đất được lựa chọn là tiêu chuẩn truyền hình số mặt đất DVB-T và các phiên bản tiếp theo (tiêu chuẩn truyền hình số châu Âu); áp dụng thống nhất tiêu chuẩn mã hóa hình ảnh và âm thanh MPEG-4.

Khi ngừng phát sóng truyền hình tương tự, các máy thu hình tương tự hiện nay sẽ không thu được tín hiệu truyền hình số mặt đất và phải lắp thêm đầu thu hình số mặt đất. Nhà nước sẽ hỗ trợ một phần để các hộ nghèo, hộ cận nghèo và hộ gia đình chính sách mua đầu thu truyền hình số mặt đất đồng thời quy định việc các công ty sản xuất, nhập khẩu máy thu hình để sử dụng tại Việt Nam phải tích hợp chức năng thu truyền hình số mặt đất vào máy thu hình theo lộ trình với từng chủng loại.

Kế hoạch số hóa truyền hình được thực hiện theo 4 giai đoạn với 4 nhóm tỉnh thành trên cả nước, cụ thể:

Giai đoạn I thực hiện số hóa truyền hình mặt đất tại 05 thành phố trực thuộc Trung ương: Hà Nội (cũ), TP. Hồ Chí Minh, Hải Phòng, Đà Nẵng, Cần Thơ dự kiến sẽ kết thúc việc phát sóng tất cả các kênh chương trình truyền hình trên hạ tầng truyền dẫn, phát sóng truyền hình tương tự mặt đất và chuyển hoàn toàn sang truyền hình số mặt đất trước ngày 31/12/2015.

Giai đoạn II thực hiện số hóa truyền hình mặt đất tại 26 tỉnh tiếp theo gồm Hà Nội (mở rộng), Vĩnh Phúc, Bắc Ninh, Hải Dương, Hưng Yên, Quảng Ninh, Thái Nguyên, Thái Bình, Hà Nam, Nam Định, Ninh Bình, Bắc Giang, Phú Thọ, Khánh Hòa, Bình Thuận, Ninh Thuận, Bình Dương, Đồng Nai, Bà Rịa - Vũng Tàu, Long An, Tiền Giang, Bến Tre, Vĩnh Long, Đồng Tháp, An Giang, Hậu Giang; dự kiến ngừng phát sóng truyền hình tương tự mặt đất để chuyển đổi hoàn toàn sang truyền hình số mặt đất trước ngày 31/12/2016.

Giai đoạn III thực hiện số hóa truyền hình mặt đất tại 18 tỉnh tiếp theo gồm Thanh Hóa, Nghệ An, Hà Tĩnh, Quảng Bình, Quảng Trị, Thừa Thiên - Huế, Quảng Nam, Quảng Ngãi, Bình Định, Phú Yên, Lâm Đồng, Bình Phước, Tây Ninh, Trà Vinh, Sóc Trăng, Bạc Liêu, Cà Mau, Kiên Giang; dự kiến ngừng phát sóng truyền hình tương tự mặt đất để chuyển đổi hoàn toàn sang truyền hình số mặt đất trước ngày 31/12/2018.

Giai đoạn IV thực hiện số hóa truyền hình mặt đất tại các tỉnh còn lại thuộc vùng sâu, vùng xa gồm Hà Giang, Cao Bằng, Bắc Kạn, Tuyên Quang, Lào Cai, Yên Bái, Lạng Sơn, Điện Biên, Lai Châu, Sơn La, Hòa Bình, Kon Tum, Gia Lai, Đắk Lắk, Đắk Nông; dự kiến ngừng phát sóng truyền hình tương tự mặt đất để chuyển đổi hoàn toàn sang truyền hình số mặt đất trước ngày 31/12/2020.

HM

Mỹ lật ngược phán quyết, Samsung không xâm phạm sáng chế của Apple

Submitted by nlphuong on Wed, 30/01/2013 - 18:25(ICTPress) - Trong việc giải quyết mới nhất về vụ kiện pháp lý giữa Apple và Samsung, thẩm phán Lucy Koh, tòa án Mỹ đã quyết định Samsung không xâm phạm các sáng chế của Apple một cách chủ ý, do đó làm đảo lộn quyết định phán quyết của Hội đồng xét xử tháng 8/2012.

|

Trong phán quyết hồi tháng 8/2012, hội đồng xét xử đã phán quyết Samsung xâm phạm các sáng chế của Apple có chủ ý trong nhiều ví dụ, có thể tăng gấp 3 số thiệt hại trị giá 1,05 tỷ USD mà Samsung phải trả cho Apple. Cả Apple và Samsung đều đã không hài lòng với phán quyết này: Apple cho biết các thiệt hại gia tăng, trong khi Samsung muốn một phiên tòa hoàn toàn mới.

“Để chứng minh Samsung chủ ý xâm phạm, Apple phải chứng minh rõ ràng và thuyết phục bằng chứng cứ là có những khả năng mà Samsung đã tạo ra sự xâm phạm các sáng chế”, thẩm phán Koh viết trong phán quyết mới. Tuy nhiên, kể từ khi Samsung nỗ lực chứng minh công ty này luôn tin tưởng là các sáng chế xâm phạm là không có căn cứ, công ty này không thể xâm phạm có chủ ý.

Được biết, phán quyết phạt 1 tỷ USD hồi tháng 8/2012 đã bị thay đổi và Samsung đã bị từ chối kiến nghị xử lý mới.

Cả hai công ty này vẫn có thể đưa ra các cơ sở nhất định, do đó vụ kiện có thể vẫn chưa tới hồi kết.

HY

Hàng trăm nghìn thông tin cá nhân bị mã độc Android.Exprespam lấy cắp

Submitted by nlphuong on Sun, 27/01/2013 - 07:51(ICTPress) - Mã độc Android.Exprespam được phát hiện vào đầu tháng 1/2013 và chỉ mới hoạt động vài tuần trở lại đây. Tuy nhiên, những kẻ lừa đảo mạng dường như đã gặt hái được khá nhiều thành công với loại mã độc mới này.

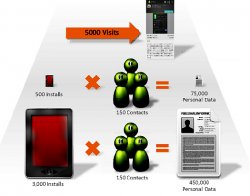

Symantec đã thu được một số thông tin cho phép chúng ta hình dung ra làm cách nào mà mã độc Exprespam lừa phỉnh những người dùng Android cung cấp thông tin cá nhân của họ. Dữ liệu thu được - dù chỉ là một phần nổi của tảng băng, cũng đã cho thấy thị trường ảo với tên gọi Android Express’s Play đã thu hút được tới hơn 3.000 lượt viếng thăm chỉ trong 1 tuần, từ ngày 13 tới ngày 20/1.

|

| Lượng dữ liệu có thể đã bị lấy cắp |

Dựa trên nhiều nguồn khác nhau, Symantec dự tính những kẻ lừa đảo đã lấy cắp được lượng thông tin cá nhân nằm trong khoảng từ 75.000 tới 450.000 thông tin cá nhân từ người dùng.

Để ước tính số lượng thông tin cá nhân đã bị lấy cắp, Symantec đã tính toán kết hợp giữa lượng truy nhập vào dịch vụ Google Play với lượng truy nhập vào thị trường ảo nguyên thủy của Exprespam và thị trường ảo mới. Ước đoán số lượng truy nhập vào dịch vụ Google Play là 2.000 - bởi vì trang web này vẫn duy trì hoạt động trong số ngày tương ứng với dịch vụ Android Express’s Play. Sau đó, Symantec tính số lượng các liên lạc trung bình trong mỗi thiết bị bị lây nhiễm bằng cách lấy tổng số liên lạc bị lấy cắp bởi mã độc Android.Dougalek (hay còn gọi là mã độc Movie) và mã độc Android.Ackposts, chia cho số lượng các thiết bị bị lây nhiễm (theo báo cáo từ các phương tiện truyền thông, Dougalek lấy trộm khoảng 11,8 triệu thông tin cá nhân từ 90.000 thiết bị và Ackposts lấy cắp 4 triệu thông tin cá nhân từ 18.000 thiết bị). Con số này tương đương với 150 thông tin cá nhân trên mỗi thiết bị.

Để đạt được ước tính tối thiểu, Symantec giả định rằng chỉ có một số lượng nhỏ (một trong mười người truy cập) có thể thật sự đã tải về và cài đặt ứng dụng độc hại. Kết quả là có khoảng 500 trường hợp bị lây nhiễm.

Ngược lại, nếu cho rằng số lượng thực tế người dùng đã tải về và cài đặt ứng dụng sau khi truy nhập trang web là khoảng 3.000, thì chúng ta sẽ đi đến một con số lớn hơn nhiều. Lưu ý rằng đây không phải là số lượng các địa chỉ liên lạc duy nhất bị đánh cắp. Hơn nữa, những con số này chỉ là ước tính để mang lại sự hiểu biết tốt hơn về quy mô của mã độc này. Như đã đề cập ở trên, dữ liệu thu thập được chỉ là bề nổi của tảng băng, do vậy, con số thực tế có thể còn nhiều hơn so với dự đoán của Symantec.

Chiêu thức lừa đảo mới này mới chỉ hoành hành trong thời gian khoảng 2 tuần, do vậy, Symantec chắc chắn đây mới chỉ là điểm bắt đầu của những kẻ lừa đảo và những dữ liệu cá nhân mà hacker lấy được sẽ có nguy cơ bị phát tán rộng rãi.

Để minh chứng rõ hơn cho vấn đề này, Symantec đã tìm thấy một tên miền khác được đăng ký bởi những kẻ đã tạo ra mã độc Exprespam và chúng cũng đã tạo ra một phiên bản thị trường ảo khác trên tên miền mới này. Lần này, tội phạm mạng đã quyết định không đặt tên cho thị trường này hay cung cấp tên của đơn vị thực hiện duy trì thị trường. Hiện tại, thị trường mới không có vẻ gì là đang hoạt động và có thể đang được xây dựng hoặc đang trong thời gian chờ đợi. Tuy nhiên, điều đó không thể hiện những kẻ lừa đảo đang ngừng lại bởi vì một biến thể mã độc mới hiện đang được lưu trữ trên trang này.

|

Thông tin về Exprespam trên blog của Symantec cảnh báo, những kẻ lừa đảo liên tục thay đổi chiến thuật để khiến trò lừa phỉnh của chúng mang lại “thành quả”. Những thay đổi này sẽ không bao giờ ngừng lại, chỉ khi những kẻ lừa đảo bị các nhà chức trách bắt giữ và trừng phạt hoặc ngăn chặn - đây là điều khó có thể xảy ra trong ngày một ngày hai. Cho tới nay, hy vọng rằng những người dùng đầu cuối nắm bắt được thông tin về loại mã độc mới để tránh download và cài đặt nó.

Người dùng Android sẽ vẫn an toàn nếu họ tránh nhấp chuột vào những đường liên kết trong các email không rõ nguồn gốc và download những ứng dụng từ các nhà cung cấp ứng dụng có tiếng, đáng tin cậy, hay cài đặt phần mềm bảo mật trên thiết bị của họ (chẳng hạn như Norton Mobile Security hoặc Symantec Mobile Security).

Mạnh Vỹ

Nhà mạng Mỹ AT&T mua băng tần 700 MHz từ đối thủ để mở rộng mạng 4G

Submitted by nlphuong on Sat, 26/01/2013 - 08:51(ICTPress) - Nhà mạng Mỹ AT&T vừa thông báo thỏa thuận với nhà mạng đối thủ Verizon Wireless để mua phổ tần với giá trị 1,9 tỷ USD tiền mặt và các giấy phép phổ tần của Wireless Services ở nhiều thị trường.

|

Thỏa thuận này là một phần trong nỗ lực tiếp tục của AT&T để thúc đẩy mạng 4G LTE.

AT&T sẽ mua các giấy phép cho băng tần 700-megahertz ở 18 bang, trong đó có California, New York, Ohio và Texas, sẽ giúp công ty này mở rộng truy cập mạng 4G đến thêm 42 triệu người dân ở Mỹ.

Trong một thông báo, công ty này cho biết việc mua lại “sẽ cho phép AT&T tiếp tục triển khai nhanh chóng các dịch vụ 4G LTE để đáp ứng nhu cầu các dịch vụ Internet di động cho một loạt các smartphone, máy tính bảng và các thiết bị khác” và giúp nhà mạng này đáp ứng được mục tiêu đưa mạng 4G LTE tới 300 triệu người dân ở Mỹ.

AT&T đã tích cực mua được phổ tần này từ các công ty khác trong những tháng gần đây để cạnh tranh với sự vùng phủ sóng rộng của Verizon. Nhà mạng này đã mua NextWave Wireless hồi tháng 8/2012 để có được các giấy phép phổ tần và chỉ trong tuần này đã thông báo mua Atlantic Tele-Network với cùng lý do.

HY

Italia ban hành pháp lệnh an ninh mạng

Submitted by nlphuong on Thu, 24/01/2013 - 07:05(ICTPress) - Theo Reuters cho biết chính phủ Italia vừa thông qua các biện pháp mới để thúc đẩy an ninh trực tuyến và bảo vệ hạ tầng quan trọng khỏi các cuộc tấn công mạng đang ngày càng gia tăng.

|

Các cuộc tấn vào an ninh công máy tính đã tăng đáng kể trong những năm gần đây, chính phủ Italia cho biết, trích dẫn các dữ liệu của tổ chức CNTT Assinform cho thấy 40% các cuộc tấn công mất ít nhất 4 ngày để giải quyết.

Đã có khoảng 90% các vụ tấn công đã thành công do các hệ thống an ninh không được thiết lập hợp lý.

Nội các của thủ tướng Mario Monti cho biết pháp lệnh này được ban hành ngày 24/1 đã hình thành một cơ cấu cho an ninh mạng quốc gia, trong đó có một bộ phận hỗ trợ thường trực và một quân chủng để quản lý các tình hình khẩn cấp.

HY

Pháp đánh thuế hoạt động thu thập dữ liệu cá nhân của Facebook, Google?

Submitted by nlphuong on Wed, 23/01/2013 - 00:45(ICTPress) - Pháp đang xem xét cái gọi là “thuế Internet” đối với các hoạt động thu thập dữ liệu của Facebook, Google và các công ty công nghệ khác.

|

Loại thuế được đề xuất này sẽ tính giá trị tài chính đối với các thông tin cá nhân mà các công ty công nghệ này đã thu thập được và sử dụng để quảng cáo và cá thể hóa theo người sử dụng. Tiếp đó, thuế được tính toán dựa trên lượng dữ liệu cá nhân được các công ty thu thập và được các quan sát viên bên ngoài đo lường.

Ý tưởng này đã được đề xuất trong một báo cáo về vấn đề này được tổng thống Pháp François Hollande ủy nhiệm thực hiện được thông báo cuối tuần trước, nguồn tin do Thời báo New York đưa tin đầu tiên.

Dữ liệu cá nhân được xem xét là các khả năng tăng trưởng kinh tế dựa trên Internet. Báo cáo này cho biết dữ liệu này gọi là “nguồn thông tin đầu vào” của kinh doanh Internet.

Báo cáo của Pháp cũng cho rằng người sử dụng các dịch vụ của Facebook hay Google giống như làm việc cho các công ty này mà không được trả lương bằng cách cung cấp các thông tin cá nhân của họ cho các công ty này. Tuy nhiên, nhiều người cho rằng việc trao đổi thông tin này như là chi phí sử dụng các dịch vụ miễn phí mà các công ty này cung cấp.

Có một cơ sở kinh tế đằng sau loại thuế này: Ngành công nghệ của Pháp do các công ty nổi tiếng của người Mỹ thống trị phải trả thuế rất thấp trong khi cạnh tranh mạnh mẽ ở trong nước Pháp, tác động đến một số chủ doanh nghiệp và các nhà làm luật của Pháp.

“Chúng tôi muốn thực thi thuế để đảm bảo châu Âu không phải là một thiên đường thuế cho một số đại gia Internet”, nhà kinh tế số của Pháp, Fleur Pellerin cho Times và các phóng viên khác biết ở Paris cuối tuần qua.

Google cho Times biết đang xem xét báo cáo này.

“Internet mang lại các cơ hội lớn cho tăng trưởng kinh tế và việc làm ở châu Âu, và chúng tôi tin tưởng các chính sách công nên thúc đẩy sự tăng trưởng này”, một phát ngôn viên của Google cho biết thêm.

Google đang phải chịu sự điều tra 2 năm của Pháp về các hoạt động thuế của công ty này. Google và các công ty công nghệ khác của Mỹ đã bị các quan chức Pháp cáo buộc là đã giảm được thuế của mình đáng kể bằng cách mở các trụ sở của mình tại châu Âu ở Luxembourg hay Ireland, có các mức thuế thấp hơn.

“Dường như Google, Facebook và các công ty khác hoạt động tại Pháp đã không chấp hành các điều kiện tương tự, cũng như thuế và thuế giá trị gia tăng tương tự như các công ty của Pháp. Điều này không mang đến các điều kiện hợp lý để cạnh tranh công bằng”, Pellerin cho biết trong một bài phỏng vấn trước đó với Bloomberg TV.

Google cho rằng các đóng thuế hiện nay của công ty này là hoàn toàn hợp pháp.

“Google sẽ tuân thủ quy định thuế ở các nước mà Google hoạt động và chúng tôi tin chúng tôi tuân thủ luật pháp của Pháp”, Google cho Bloomberg biết.

HY

"Red October” - Chiến dịch gián điệp mạng tấn công các tổ chức, Chính phủ trên toàn cầu

Submitted by nlphuong on Mon, 21/01/2013 - 09:15(ICTPress) - Những kẻ tấn công đã tạo ra các phần mềm độc hại độc nhất và có tính linh hoạt cao để ăn cắp dữ liệu và xâm nhập tình báo địa chính trị từ hệ thống máy tính nạn nhân, điện thoại di động và thiết bị mạng doanh nghiệp.

Những gián điệp mạng có tổ chức

Kaspersky Lab vừa công bố một báo cáo nghiên cứu mới, trong đó xác định một chiến dịch gián điệp ảo khó nắm bắt nhằm vào mục tiêu ngoại giao, cơ quan chính phủ và các tổ chức nghiên cứu khoa học ở một số nước trong ít nhất 5 năm qua.

Mục tiêu chính của chiến dịch này là nhắm vào các quốc gia ở Đông Âu, các nước cộng hòa Liên Xô cũ và các nước ở Trung Á, mặc dù nạn nhân có thể ở bất cứ đâu, bao gồm cả Tây Âu và Bắc Mỹ. “Đích ngắm” chính của những kẻ tấn công là các tài liệu nhạy cảm từ các tổ chức bị xâm nhập, trong đó bao gồm tình báo địa chính trị, các thông tin bảo mật để truy cập vào hệ thống máy tính phân loại, dữ liệu từ các thiết bị di động cá nhân và thiết bị mạng.

|

| Bản đồ lây nhiễm mã độc gián điệp |

Tháng 10/2012 nhóm chuyên gia của Kaspersky Lab đã tiến hành triển khai cuộc điều tra theo dõi hàng loạt vụ tấn công vào mạng lưới máy tính nhằm mục tiêu vào các tổ chức ngoại giao quốc tế. Một mạng lưới máy tính hoạt động tình báo với quy mô lớn đã bị phát hiện và phân tích trong quá trình điều tra. Theo báo cáo phân tích của Kaspersky Lab, Operation Red October được gọi tắt là “ROCRA” hiện đang hoạt động là chiến dịch kéo dài từ năm 2007.

Những kẻ tấn công nhằm vào các cơ quan ngoại giao và chính phủ của các quốc gia khác nhau trên toàn thế giới, bên cạnh các tổ chức nghiên cứu, nhóm năng lượng hạt nhân và mục tiêu thương mại cũng như hàng không vũ trụ. Các kẻ tấn công của Red October thiết kế phần mềm độc hại của riêng chúng, được xác định là "Rocra", có kiến trúc mô-đun độc đáo riêng bao gồm các phần mở rộng độc hại các đoạn mã đánh cắp thông tin cũng như các chương trình mã độc chạy ẩn.

Tổ chức gián điệp này thường sử dụng các thông tin từ các mạng bị nhiễm như là một cách để xâm nhập vào các hệ thống bổ sung. Ví dụ, các thông tin bảo mật bị đánh cắp được biên soạn trong một danh sách và được sử dụng khi những kẻ tấn công cần đoán mật khẩu hay các cụm từ để đạt được quyền truy cập vào hệ thống bổ sung.

|

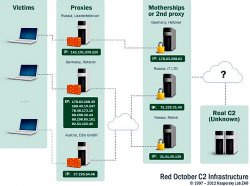

Để kiểm soát mạng lưới các máy tính bị nhiễm, những kẻ tấn công đã tạo ra hơn 60 tên miền và một số máy chủ lưu trữ ở các quốc gia khác nhau, chủ yếu là ở Đức và Nga. Theo phân tích của Kaspersky Lab về cơ sở hạ tầng của Rocra’s Command & Control (C2) cho thấy rằng chuỗi các máy chủ đã được thay đổi thông tin xác thực nhằm giấu vị trí của trung tâm đầu não.

Thông tin bị đánh cắp từ các hệ thống bị nhiễm bao gồm các tài liệu có phần mở rộng: txt, csv, eml, doc, vsd, sxw, odt, docx, rtf, pdf, mdb, xls, wab, rst, xps, iau, cif, key, crt, cer, hse, pgp, gpg, xia, xiu, xis, xio, xig, acidcsa, acidsca, aciddsk, acidpvr, acidppr, acidssa. Đặc biệt, các tập tin “acid*” mở rộng xuất hiện để chỉ phần mềm phân loại “Acid Cryptofiler”, được sử dụng bởi một số các thực thể, từ Liên minh châu Âu của NATO.

Phương thức lây nhiễm

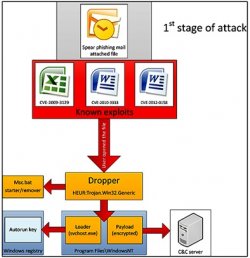

Để lây nhiễm hệ thống, những kẻ tấn công gửi một email lừa đảo đến nạn nhân và đính kèm phần mềm độc hại (Trojan Dropper). Để cài đặt các phần mềm độc hại và lây nhiễm sang hệ thống, các email độc hại bao gồm nhiều lỗ hổng đã được dựng lên nhằm vào các lỗ hổng bảo mật bên trong Microsoft Office và Microsoft Excel. Các lỗ hổng có trong các email lừa đảo được tạo ra bởi những kẻ tấn công khác và sử dụng trong các cuộc tấn công mạng khác nhau bao gồm cả các nhà hoạt động tại Tây Tạng cũng như các mục tiêu khu vực quân sự và năng lượng ở châu Á. Điều duy nhất được thay đổi trong các tài liệu được sử dụng bởi Rocra là tập tin thực thi được gài vào, nơi mà những kẻ tấn công thay thế nó bằng mã riêng của chúng. Đáng lưu ý, một trong những lệnh của Trojan Dropper đã thay đổi hệ thống mặc định mã của lênh nhắc phiên thành 1251, rất cần thiết để đưa ra phông chữ Cyrillic.

Đích ngắm của hacker

Các chuyên gia của Kaspersky Lab sử dụng hai phương pháp để phân tích các mục tiêu bị tấn công. Đầu tiên, họ sử dụng số liệu thống kê phát hiện từ Kaspersky Network (KSN) là dịch vụ bảo mật dựa trên công nghệ điện toán đám mây được các sản phẩm Kaspersky Lab sử dụng để báo cáo từ xa và cung cấp bảo vệ cho mối đe dọa cấp cao trong các hình thức danh sách đen (blacklists) và các quy tắc dựa trên kinh nghiệm cải tiến (heuristic rules). KSN đã phát hiện lỗ hổng được sử dụng trong phần mềm độc hại vào đầu năm 2011, giúp cho các chuyên gia tìm kiếm những phát hiện tương tự có liên quan đến Rocra. Phương pháp thứ hai được nhóm nghiên cứu sử dụng là “skinhole server”, tạo ra một máy chủ để họ có thể theo dõi các máy tính đã bị nhiễm kết nối với máy chủ C2 của Rocra. Các dữ liệu nhận được trong quá trình phân tích từ cả hai phương pháp độc lập tương ứng đã kết nối và xác nhận các phát hiện của họ.

|

Số liệu thống kê KSN: Hàng trăm hệ thống bị nhiễm được phát hiện bởi các dữ liệu từ KSN, với trọng tâm là các đại sứ quán, Hệ thống mạng của các tổ chức, chính phủ, viện nghiên cứu khoa học và lãnh sự quán. Theo dữ liệu KSN, phần lớn các lây nhiễm được xác định chủ yếu ở Đông Âu, bên cạnh đó một số bị lây nhiễm được xác định ở Bắc Mỹ và vài quốc gia ở Tây Âu, như Thụy Sĩ và Luxembourg.

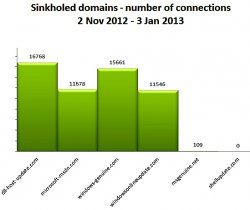

Số liệu thống kê từ sinkhole: theo phân tích sinkhole của Kaspersky Lab diễn ra từ ngày 02/11/2012 đến ngày 10/01/2013, hơn 55.000 kết nối từ 250 địa chỉ IP bị nhiễm đã được đăng ký tại 39 quốc gia. Phần lớn các kết nối IP bị nhiễm đến từ Thụy Sĩ, tiếp theo là Kazakhstan và Hy Lạp.

Kiến trúc và chức năng đặc biệt của Rocra

Những kẻ tấn công tạo ra một nền tảng tấn công đa chức năng bao gồm các phần mở rộng và một số các tập tin độc hại được thiết kế để nhanh chóng điều chỉnh cấu hình hệ thống khác nhau và thu hoạch tình báo từ các máy tính bị nhiễm. Nền tảng của Rocra là duy nhất và đã không được Kaspersky Lab xác định trong các chiến dịch gián điệp mạng trước đó. Đặc điểm đáng chú ý bao gồm:

Mô-đun phục hồi: Một mô-đun duy nhất cho phép kẻ tấn công khôi phục lại máy tính bị nhiễm. Mô-đun này được chèn vào như một phần hỗ trợ giúp kết nối hệ thống được thiết lập trong việc cài đặt Adobe Reader và Microsoft Office và cung cấp cho những kẻ tấn công một cách rõ ràng để lấy lại quyền truy cập vào một mục tiêu hệ thống nếu phần chính của phần mềm độc hại được phát hiện và loại bỏ, hoặc nếu hệ thống được vá lỗi. Một khi các C2s hoạt động trở lại, những kẻ tấn công gửi một tập tin tài liệu chuyên ngành (PDF hoặc tài liệu Office) cho các máy tính của nạn nhân qua e-mail và sẽ kích hoạt các phần mềm độc hại một lần nữa.

|

Tổ hợp gián điệp mã hóa cao cấp: Mục đích chính của các mô-đun gián điệp là ăn cắp thông tin. Tổ hợp này bao gồm các tập tin từ hệ thống mật mã khác nhau, chẳng hạn như Acid Cryptofiler, được biết là sẽ được sử dụng trong các tổ chức của NATO, Liên minh châu Âu, Nghị viện châu Âu và Ủy ban châu Âu kể từ mùa hè năm 2011 để bảo vệ các thông tin nhạy cảm.

Thiết bị điện thoại di động: Ngoài nhắm mục tiêu đến các máy truyền thống, phần mềm độc hại có khả năng đánh cắp dữ liệu từ các thiết bị di động, chẳng hạn như các loại smartphone (iPhone, Nokia và Windows Mobile). Phần mềm độc hại cũng có khả năng ăn cắp thông tin cấu hình từ các thiết bị mạng doanh nghiệp chẳng hạn như các thiết bị định tuyến và chuyển mạch, cũng như các tập tin đã bị xóa từ ổ đĩa di động.

Xác định kẻ tấn công: Dựa trên các dữ liệu đăng ký máy chủ C2 và rất nhiều các dấu vết còn lại trong các tập tin thực thi của phần mềm độc hại, có bằng chứng kỹ thuật rõ ràng cho thấy những kẻ tấn công có nguồn gốc là người nói tiếng Nga.

Phần mềm độc hại Rocra bị phát hiện, tiêu diệt và khắc phục thành công bởi các sản phẩm của Kaspersky Lab và được phân loại là Backdoor.Win32.Sputnik.

Kaspersky Lab đang tiếp tục điều tra về Rocra bằng cách cung cấp các nguồn lực về các thủ tục khắc phục và giảm thiểu thiệt hại và chuyên môn kỹ thuật của mình để hợp tác với các tổ chức quốc tế, các cơ quan thực thi pháp luật và trung tâm ứng cứu khẩn cấp máy tính (CERTs).

Mạnh Vỹ