Thời sự ICT

Tăng tốc chuyển đổi IPv6 đáp ứng người sử dụng 4.0

Submitted by nlphuong on Fri, 04/05/2018 - 18:40(ICTPress) - “IPv6 đã không còn là công nghệ mới mà được hiện diện ở khắp mọi nơi với số lượng người dùng IPv6 ngày càng cao".

(ICTPress) - “IPv6 đã không còn là công nghệ mới mà được hiện diện ở khắp mọi nơi với số lượng người dùng IPv6 ngày càng cao“.

Việt Nam đứng top người dùng IPv6 ở Đông Nam Á, châu Á

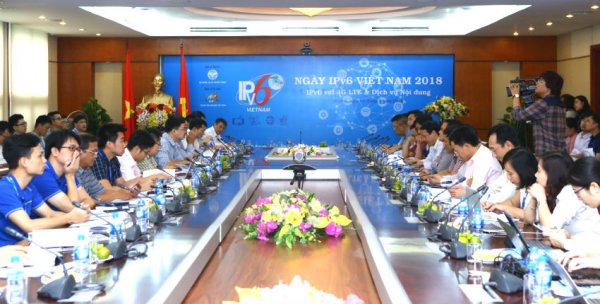

Tại Hội thảo “IPv6 với 4G LTE và Dịch vụ Nội dung” do Ban công tác thúc đẩy IPv6 quốc gia do Bộ TTTT chủ trì chiều 4/5, Thứ trưởng Bộ TTTT Phạm Hồng Hải nhấn mạnh: “IPv6 đã không còn là công nghệ mới mà được hiện diện ở khắp mọi nơi với số lượng người dùng IPv6 ngày càng cao. Thế giới đã chứng kiến bước nhảy vọt trong chuyển đổi IPv6 với mức tăng trưởng đến 3000% từ năm 2012 đến cuối năm 2017. IPv6 đã trở thành điều kiện tất yếu để tham gia hoạt động kết nối. Các nhà cung cấp dịch vụ Internet, dịch vụ di động, ứng dụng và nội dung số đang tích cực “chạy đua”, cố gắng “chiếm thị phần” người dùng IPv6 trong cuộc cách mạng công nghệ 4.0 và xu hướng bùng nổ thông tin di động”.

|

| Thứ trưởng Bộ TTTT Phạm Hồng Hải khẳng định phát triển mạng mẽ, triển khai IPv6 trong mạng di động 4G/5G là xu hướng tất yếu |

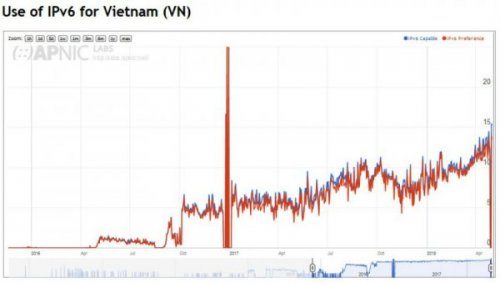

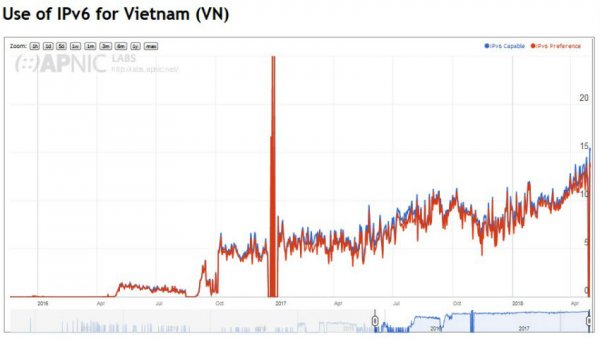

Tính đến nay, tỉ lệ IPv6 toàn cầu đạt khoảng 22%, tăng trưởng bình quân 200% mỗi năm. Khu vực châu Á - Thái Bình Dương là khu vực có tốc độ chuyển đổi IPv6 mạnh mẽ, tiêu biểu có các quốc gia như Úc, Hàn Quốc, Thái Lan và Việt Nam là những quốc gia có tỷ lệ tăng trưởng IPv6 tốt. Tính đến cuối tháng 4/2018, tỉ lệ ứng dụng IPv6 của Việt Nam đạt khoảng 14%, hiện Việt Nam đứng thứ 3 khu vực Đông Nam Á, thứ 6 châu Á với hơn 6.000.000 người dùng IPv6.

Theo nhận định của Thứ trưởng, với xu thế Internet di động ngày càng phát triển mạng mẽ, triển khai IPv6 trong mạng di động 4G/5G là xu hướng tất yếu. Thực tiễn cho thấy trong 2 năm gần đây, xu hướng phát triển dịch vụ mạng viễn thông trên nền tảng 4G/5G là yếu tố thúc đẩy mạnh mẽ tới việc triển khai IPv6 trên thế giới. Số lượng các thiết bị di động thông minh kết nối mạng Internet ngày càng tăng cùng với nhu cầu kết nối tốc độ cao đòi hỏi sự phát triển song song của các hệ thống cơ sở hạ tầng, mạng băng rộng. Theo đó, các nhà cung cấp dịch vụ buộc phải tiến hành nâng cấp hệ thống, tăng cường việc quản lý và tối ưu hoá băng thông nếu không muốn đứng ngoài xu thế.

Theo đó, Thứ trưởng khẳng định việc triển khai IPv6 cho dịch vụ 4G LTE, 5G trong tương lai và cho các dịch vụ nội dung trên mạng Internet, là tất yếu, bởi IPv6 có tính ưu việt giúp tiết kiệm được chi phí vận hành lâu dài, đáp ứng được yêu cầu triển khai cho các thiết bị mới để mở rộng mạng lưới, phát triển dịch vụ.

Thực tế cũng cho thấy, các DN dẫn đầu về triển khai IPv6 đều là các nhà sản xuất và cung cấp dịch vụ di động, dịch vụ băng rộng, các nhà cung cấp dịch vụ nội dung, ứng dụng đa quốc gia và các mạng xã hội lớn trên thế giới. Tiêu biểu có các mạng di động AT&T, Verison Wireless, T-Mobile, … hay các nhà cung cấp dịch vụ nội dung lớn trên thế giới như Google, Facebook, Microsoft, Yahoo, Akamai... Tại nhiều quốc gia như Mỹ, Nhật Bản, Hàn Quốc và Ấn Độ, IPv6 được triển khai mặc định trong cung cấp dịch vụ di động 4G LTE.

Theo Kế hoạch hành động quốc gia về IPv6, giai đoạn 3 (từ năm 2016-2019) là giai đoạn chính thức chuyển đổi các dịch vụ sang hoạt động với nền tảng IPv6. Đây là giai đoạn quan trọng, thúc đẩy việc triển khai IPv6 đến từng đơn vị, tổ chức, DN CNTT trong nước, chung tay đưa IPv6 lan tỏa sâu rộng trong cộng đồng người dùng Internet tại Việt Nam.

Tăng tốc triển khai IPv6

Theo phân tích của VNNIC, thường trực Ban công tác cũng cho biết tỷ lệ ứng dụng IPv6 của Việt Nam có được là do kết quả triển khai dịch vụ IPv6 tốt của hai DN tiêu biểu là FPT Telecom, Tập đoàn VNPT, đặc biệt là trong 4 tháng đầu năm Tập đoàn VNPT đã mở rộng triển khai dịch vụ IPv6 cho khách hàng băng rộng cố định. FPT Telecom đã cung cấp IPv6 cho khoảng 1.500.000 khách hàng hộ gia đình sử dụng dịch vụ băng rộng cố định. Tỉ lệ ứng dụng IPv6 của mạng FPT Telecom đặt khoảng 30% với khoảng 2.700.000 người sử dụng IPv6 (tháng 4/2018, nguồn APNIC). Trong khi đó, Tập đoàn VNPT là DN có kết quả IPv6 tiêu biểu trong năm 2017 cũng như 4 tháng đầu năm 2018, Tập đoàn VNPT đã triển khai dịch vụ IPv6 cho hơn 1.000.000 khách hàng hộ gia đình sử dụng dịch vụ băng rộng cố định. Tỉ lệ ứng dụng IPv6 của VNPT tăng trưởng từ 7% đầu năm 2018 lên khoảng 15% vào thời điểm hiện tại, với khoảng 2.400.000 người dùng IPv6 (tháng 4/2018, nguồn APNIC).

|

| Tỷ lệ sử dụng IPv6 ở Việt Nam tính đến 30/4/2018 (Nguồn: APNIC) |

Về mảng nội dung số, hiện tại, Việt Nam chỉ mới có Báo điện tử VnExpress triển khai tốt dịch vụ IPv6 cho mảng nội dung số, chuyển đổi thành công các chuyên trang và trang chủ của Báo VnExpress sang hỗ trợ song song IPv4/IPv6. Các DN cung cấp dịch vụ nội dung, phần mềm, ứng dụng trên Internet hiện chỉ mới thử nghiệm, chưa chuyển đổi chính thức sang hỗ trợ IPv6.

Tuy nhiên, theo VNNIC, mặc dù có những tiến triển đáng kể trong kết quả triển khai IPv6, công tác triển khai IPv6 của Việt Nam còn những hạn chế cần giải quyết, như tỉ lệ triển khai IPv6 của Việt Nam vẫn còn thấp hơn trung bình chung thế giới (khoảng 22% tại thời điểm cuối tháng 4/2018); Mức độ ứng dụng IPv6 trong mạng lưới, dịch vụ trong khối cơ quan Đảng, Nhà nước còn quá thấp (hầu như chưa có kết quả nào rõ rệt). Đặc biệt, mức độ cung cấp dịch vụ IPv6 của doanh nghiệp còn chưa đồng đều, đặc biệt là chưa triển khai IPv6 trên dịch vụ 4G LTE và nội dung số. Do đó, đây là mục tiêu chính của Ngày IPv6 Việt Nam 2018.

|

| iám đốc VNNIC, Phó Trưởng Ban công tác IPv6 quốc gia Trần Minh Tân: "Năm 2018 là năm nước rút của Kế hoạch hành động quốc gia về IPv6" |

Để bảo đảm mục tiêu tổng thể quốc gia về IPv6 và mục tiêu năm 2018 của Ban Công tác, Giám đốc Trung tâm Internet Việt Nam (VNNIC), Phó Trưởng Ban công tác IPv6 quốc gia Trần Minh Tân đã nhấn mạnh: "Năm 2018 là năm nước rút của Kế hoạch hành động quốc gia về IPv6, các đơn vị, DN cần tăng tốc chuyển đổi IPv6, chung tay cung cấp dịch vụ IPv6 tới người sử dụng“.

Các DN cũng cần triển khai thực tế dịch vụ IPv6 trên mạng di động 4G LTE và trên các ứng dụng trên nền tảng di động. Giao các DN di động (Viettel, VNPT, Mobifone, Vietnamobile) mạnh dạn triển khai cung cấp chính thức dịch vụ di động 4G LTE cho thuê bao di động. Các DN triển khai IPv6 cho mạng 4G LTE, không nên triển khai cho mạng 3G, đây cũng là xu thế triển khai IPv6 cho mạng di động trên thế giới.

VNNIC, Cục Viễn thông sẽ tiếp tục giám sát, khuyến khích, yêu cầu, thậm chí bắt buộc (trong cấp, gia hạn giấy phép viễn thông) các DN triển khai thực tế dịch vụ IPv6 trên mạng di động 4G LTE.

Bên cạnh đó, ứng dụng, phần mềm, dịch vụ nội dung số trên nền tảng IPv6 cần được tăng cường. Các đơn vị cung cấp dịch vụ nội dung triển khai cung cấp dịch vụ IPv6; Các đơn vị sản xuất ứng dụng, phần mềm đảm bảo hỗ trợ IPv6 trên sản phẩm cung cấp. IPv6 cho dịch vụ cố định băng rộng, đảm bảo các thiết bị đầu cuối, modem FTTH kích hoạt hỗ trợ IPv6 sẽ được triển khai tiếp.

Ban công tác cũng khuyến nghị các đơn vị, DN mua sắm thiết bị có kết nối Internet (trong nước, quốc tế) đảm bảo hỗ trợ IPv6. DN sản xuất thiết bị có kết nối Internet được yêu cầu đảm bảo hỗ trợ IPv6; hỗ trợ nâng cấp hệ điều hành đối với thiết bị cũ để hỗ trợ IPv6.

Minh Anh

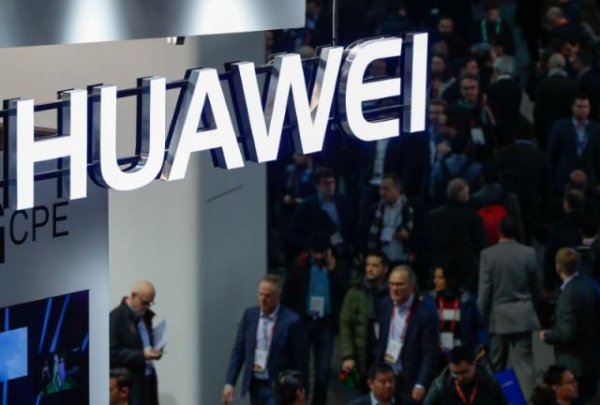

Mỹ xem xét các giới hạn đối với các công ty viễn thông Huawei, ZTE

Submitted by nlphuong on Thu, 03/05/2018 - 08:05(ICTPress) - Theo Reuters thông tin, chính quyền Tổng thống Trump đang xem xét ban hành một mệnh lệnh hành chính giới hạn khả năng của một số công ty viễn thông Trung Quốc bán thiết bị tại Mỹ.

(ICTPress) - Theo Reuters thông tin, chính quyền Tổng thống Trump đang xem xét ban hành một mệnh lệnh hành chính giới hạn khả năng của một số công ty viễn thông Trung Quốc bán thiết bị tại Mỹ, các quan chức của ngành này cho biết.

Động thái này được xem như là một hành động nhằm vào công ty công nghệ Huawei và ZTE, hai trong số các nhà sản xuất thiết bị viễn thông lớn của thế giới do quan ngại về vấn đề an ninh quốc gia.

Các nhà làm luật và chính quyền Tổng thống Trump đã gây áp lực đối với các công ty Mỹ không bán các sản phẩm của Huawei hay ZTE được cho là có thể sử dụng để do thám người Mỹ. Đầu năm nay, các bên đã gây áp lực nhà mạng AT&T bỏ thỏa thuận với Huawei để bán các smartphone của công ty này ở Mỹ.

Ủy ban Truyền thông Liên bang Mỹ (FCC) hồi tháng 4 đã đề xuất chặn dừng sử dụng hỗ trợ từ chương trình chính phủ để mua sắm thiết bị hoặc các dịch vụ từ các công ty có thể tạo ra đe dọa an ninh đối với các mạng lưới liên lạc của Mỹ.

Bộ Quốc phòng Mỹ đã dừng bán điện thoại di động và modem do Huawei và ZTE sản xuất tại các cửa hàng trong các cơ sở của quân đội nước này, được cho là có thể có các rủi ro an ninh.

Trước đó vào ngày 25/4, Lầu Nam Góc đã yêu cầu đưa các sản phẩm liên quan như điện thoại di động, modem ra khỏi các cửa hàng của Quân đội Mỹ trên toàn thế giới. “Các thiết bị này có thể tạo ra các rủi ro không chấp nhận được đối với nhân sự và nhiệm vụ của Lầu Nam Góc”, theo phát ngôn viên Lầu Nam Góc Major Dave Eastburn.

Một phát ngôn viên của Huawei đã cho biết các sản phẩm “đáp ứng các tiêu chuẩn an ninh, riêng tư và kỹ thuật cao nhất ở tất cả các quốc gia mà chúng tôi hoạt động trên toàn cầu, bao gồm các Mỹ. Chưa có chính phủ nào đề nghị chúng tôi thỏa hiệp về an ninh và tích hợp bất cứ gì vào mạng lưới hay thiết bị của chúng tôi”.

QM

Các hệ thống trọng yếu của Thái Lan bị mã độc thâm nhập

Submitted by nlphuong on Tue, 01/05/2018 - 09:40(ICTPress) - Thái Lan là một trong 17 quốc gia bị lọt vào mạng lưới Operation GhostSecret, một chiến dịch do thám dữ liệu toàn cầu tấn công hạ tầng trọng yếu.

(ICTPress) - Thái Lan là một trong 17 quốc gia bị lọt vào mạng lưới Operation GhostSecret, một chiến dịch do thám dữ liệu toàn cầu tấn công hạ tầng trọng yếu.

|

Tổ chức ứng cứu sự cố máy tính Thái Lan – ThaiCERT thuộc cơ quan phát triển giao dịch điện tử Thái Lan (ETDA) đã phát đi một cảnh báo của hãng an ninh mạng McAfee là Thái Lan là 1 trong 17 quốc gia liên quan đến Operation GhostSecret.

45 hệ thống ở Thái Lan đã bị ảnh hưởng bởi đe doạn này. Ngày 25/4, các nhà phân tích thuộc bộ phận nghiên cứu mối đe dọa tiên tiến của McAfee đã phát hiện một chiến dịch do thám dữ liệu toán cầu tấn công một số lớn các ngành, trong đó có hạ tầng trọng yếu, giải trí, tài chính, y tế, viễn thông.

Chiến dịch này có tên Operation GhostSecret tạo ra nhiều lây nhiễm, các công cụ và biến thể mã độc liên quan đến nhóm mạng Hidden Cobra được cho là nhóm mạng của Triều Tiên. McAfee cho biết các điều tra của hãng này liên quan đến chiến dịch cho thấy kẻ hành động sử dụng nhiều cấy nhiễm mã độc.

Từ 18 – 26/3, McAfee đã quan sát mã độc này hoạt động ở nhiều khu vực trên thế giới. Biến thể mới giống với các phần của mã độc Destover được sử dụng trong cuộc tấn công Sony Pictures năm 2014.

Điều tra chi tiế hơn về hạ tầng server kiểm soát cho thấy SSL certificate d0cb9b2d4809575e1bc1f4657e0eb56f307c7a76 liên quan đến server kiểm soát 203.131.222.83 được sử dụng trong hoạt động phát tán lây nhiễm hồi tháng 2. Server này đặt tại Đại học Thammasat ở Bangkok. Thực thể tương tự được host tại server gây ra lây nhiễm của Sony Pictures.

Chaichana Mitrpant, trợ lý giám đốc điều hành của ETDA cho biết ThaiCERT đã nhân một thông báo về mối de dọa này từ Thammasat, cho biế đã gỡ bỏ địa chỉ IP đã tạo ra lỗi.

QM (Theo Bangkok Post)

100% dung lượng cáp quang APG được khôi phục

Submitted by nlphuong on Thu, 26/04/2018 - 22:05(ICTPress) - Như vậy chỉ 1 ngày sau khi phát hiện ra sự cố, VNPT đã phối hợp chặt chẽ với các đối tác quốc tế xử lý khắc phục.

(ICTPress) - Theo thông tin từ VNPT, vào chiều ngày 25/4/2018, sự cố gây mất 930G dung lượng kết nối Internet từ Việt Nam đi quốc tế trên tuyến cáp biển APG xảy ra tối 23/4 đã được khắc phục, khôi phục hoàn toàn kênh truyền.

|

Như vậy chỉ 1 ngày sau khi phát hiện ra sự cố cùng với việc chủ động xây dựng kế hoạch tổ chức định tuyến, ưu tiên lưu lượng trên các hướng cáp biển khác nhằm đảm bảo chất lượng kết nối quốc tế cho các khách hàng, VNPT đã phối hợp chặt chẽ với các đối tác quốc tế xử lý khắc phục hoàn toàn sự cố đảm bảo chất lượng dịch vụ cho khách hàng.

QA

Tổng thống Nga Putin ký thông qua luật chống nhục mạ trên Internet

Submitted by nlphuong on Thu, 26/04/2018 - 20:31Tổng thống Nga Vladimir Putin đã phê chuẩn một đạo luật mới cho phép các nhà chức trách chặn các trang web có nội dung phỉ báng các cá nhân, các nhân vật của công chúng.

Tổng thống Nga Vladimir Putin đã phê chuẩn một đạo luật mới cho phép các nhà chức trách chặn các trang web có nội dung phỉ báng các cá nhân, các nhân vật của công chúng.

|

Dự luật đã nhanh chóng được Duma quốc gia (Hạ viện Nga) thông qua trong tháng này.

Việc ký thông qua đạo luật vào hôm thứ Hai vừa qua của ông Putin cho phép Tòa án ra lệnh chặn các trang web vi phạm trong trường hợp các trang này không gỡ bỏ các thông tin làm mất danh dự, nhân phẩm hay danh tiếng của công dân.

Luật chống nhục mạ trên Internet có hiệu lực một tuần sau khi nhà điều hành bang Roskomnadzor của Nga bắt đầu chặn dịch vụ tin nhắn trực tuyến Telegram, gây gián đoạn cho các dịch vụ sử dụng mạng Internet khác.

Số liệu thống kê cho thấy, riêng trong năm ngoái, trung bình mỗi ngày có gần 250 trang web đã bị chặn ở Nga.

Dương Thùy Dung (Lược dịch)/infonet

Việt Nam lên án Trung Quốc cài thiết bị gây nhiễu sóng ở Trường Sa

Submitted by nlphuong on Wed, 25/04/2018 - 22:15Người phát ngôn Bộ Ngoại giao Việt Nam, cho hay việc Trung Quốc cài đặt các thiết bị tác chiến điện tử mới gây nhiễu sóng trên đá Chữ Thập và đá Vành Khăn thuộc quần đảo Trường Sa đã xâm phạm nghiêm trọng chủ quyền của Việt Nam.

Bộ Ngoại giao Việt Nam cho rằng Trung Quốc có một số hoạt động gây phức tạp tình hình ở Biển Đông, đề nghị Bắc Kinh chấm dứt ngay.

|

| Đá Vành Khăn thuộc chủ quyền của Việt Nam bị Trung Quốc chiếm giữ trái phép. Ảnh: CSIS. |

Bà Lê Thị Thu Hằng, người phát ngôn Bộ Ngoại giao Việt Nam, ngày 24/4 cho hay việc Trung Quốc cài đặt các thiết bị tác chiến điện tử mới gây nhiễu sóng trên đá Chữ Thập và đá Vành Khăn thuộc quần đảo Trường Sa đã xâm phạm nghiêm trọng chủ quyền của Việt Nam, theo TTXVN.

Tờ Wall Street Journal ngày 9/4 dẫn lời các quan chức quân sự Mỹ cho biết Trung Quốc đã triển khai thiết bị gây nhiễu tại đá Vành Khăn và đá Chữ Thập thuộc quần đảo Trường Sa của Việt Nam nhưng bị Bắc Kinh chiếm đóng trái phép.

Báo này cũng công bố những hình ảnh chụp vệ tinh cho thấy ăng-ten của hệ thống gây nhiễu và phân tích rằng thiết bị trên có thể ngăn chặn tín hiệu liên lạc và radar quân sự. Một số thiết bị thuộc tàu sân bay USS Theodore Roosevelt của Mỹ không hoạt động khi tàu tuần tra trên Biển Đông trong hành trình đến Singapore.

Nhắc đến các hoạt động khác của Trung Quốc ở Biển Đông gần đây như tàu You Lian Tuo 9 thi công dưới nước, tổ chức đua thuyền buồm cúp Ty Nam lần thứ 6 tại khu vực quần đảo Hoàng Sa của Việt Nam, bà Hằng cho rằng Trung Quốc đã xâm phạm chủ quyền của Việt Nam, các hoạt động này trái với thỏa thuận về những nguyên tắc cơ bản chỉ đạo giải quyết vấn đề trên biển giữa Việt Nam và Trung Quốc, trái với tinh thần Tuyên bố về cách Ứng xử của các bên ở Biển Đông (DOC), gây phức tạp tình hình và không có lợi cho việc duy trì môi trường hòa bình, ổn định và hợp tác ở Biển Đông.

Người phát ngôn nhấn mạnh Việt Nam có đầy đủ căn cứ pháp lý và bằng chứng lịch sử khẳng định chủ quyền của Việt Nam đối với hai quần đảo Hoàng Sa và Trường Sa.

"Việt Nam đề nghị phía Trung Quốc chấm dứt ngay các hoạt động nói trên, tôn trọng chủ quyền của Việt Nam đối với hai quần đảo Hoàng Sa và Trường Sa, không có hoạt động gia tăng căng thẳng, làm phức tạp tình hình ở khu vực", bà Hằng nói.

Nguồn: Khánh Lynh/Vnexpress.net

Cáp quang biển APG đứt cáp lần thứ 3 trong năm, ảnh hưởng Internet

Submitted by nlphuong on Tue, 24/04/2018 - 12:48(ICTPress) - Đây là lần thứ 3 trong năm nay, tuyến cáp này gặp sự cố gây ảnh hưởng đến kết nối Internet từ Việt Nam đi quốc tế.

(ICTPress) - Thông tin từ VNPT vừa cho hay, vào 23h50 ngày 23/4/2018, đã xảy ra sự cố gây mất dung lượng kết nối Internet quốc tế trên tuyến cáp quang biển APG. Đây là lần thứ 3 trong năm nay, tuyến cáp này gặp sự cố gây ảnh hưởng đến kết nối Internet từ Việt Nam đi quốc tế.

|

Trong thông báo về sự cố tuyến cáp quang biển quốc tế APG được phát ra sáng nay, ngày 24/4/2018, VNPT cho hay, theo thông tin từ hệ thống giám sát, vào lúc 23h50 hôm qua, ngày 23/4/2018, đã xảy ra sự cố gây mất 930G trên tuyến cáp biển quốc tế APG đi quốc tế. Nguyên nhân ban đầu được xác định là do sự cố nhánh cáp vào trạm cập bờ Chongming/APG/China của tuyến APG.

Ngay sau khi nhận được thông tin, Tập đoàn VNPT cho biết đã chủ động xây dựng kế hoạch tổ chức định tuyến, ưu tiên lưu lượng trên các hướng cáp biển khác đang hoạt động ổn định nhằm đảm bảo chất lượng kết nối quốc tế cho các khách hàng. "Tuy nhiên không thể tránh khỏi tình trạng ảnh hưởng đến chất lượng kết nối Internet của một số khách hàng", đại diện VNPT cho biết.

VNPT cũng cho biết hiện nhà mạng này đang phối hợp chặt chẽ với các đối tác quốc tế xử lý, với thời gian hoàn thành dự kiến khoảng 2 đến 3 tuần tùy thuộc vào điều kiện thời tiết. VNPT cũng bày tỏ mong muốn nhận được sự thông cảm của các khách hàng. "Chúng tôi sẽ tiếp tục cập nhật thông tin tới các khách hàng khi có tình hình mới", VNPT cho hay.

Tuyến cáp Asia Pacific Gateway - APG là tuyến cáp biển mới được đưa vào vận hành thử nghiệm từ cuối tháng 10/2016 và vận hành chính thức, phục vụ khách hàng từ khoảng giữa tháng 12/2016, sau 4 năm triển khai đầu tư. Có sự tham gia đầu tư của các nhà mạng Việt Nam VNPT, Viettel, FPT Telecom và CMC Telecom, APG được nhận định sẽ góp phần mang lại đường truyền ổn định với dung lượng lớn hơn cho người dùng Internet tại Việt Nam, nhất là trong bối cảnh tuyến cáp biển AAG thường xuyên gặp sự cố.

Tuyến cáp biển APG có tổng chiều dài khoảng 10.400 km, có khả năng cung cấp băng thông tới 54 Tb/s. Tuyến cáp biển này sử dụng công nghệ mới nhất 40Gbps/1 bước sóng (có khả năng chuyển lên công nghệ 100Gbps/1 bước sóng) giúp kết nối trực tiếp các nước châu Á - Thái Bình Dương đến các nền kinh tế lớn: Mỹ, Úc, Ấn Độ, châu Phi với dung lượng lớn từ đó đáp ứng sự tăng trưởng theo cấp số nhân nhu cầu băng rộng khu vực châu Á. Dự án APG đã thu hút được nhiều doanh nghiệp viễn thông lớn của châu Á như NTT Docomo (Nhật Bản), China Telecom (Trung Quốc) hay KT (Hàn Quốc)…

Sự cố xảy ra tối 23/4/2018 là lần thứ 3 trong năm nay tuyến cáp APG gặp sự cố. Trước đó, tuyến cáp biển APG bị gián đoạn liên lạc lần đầu vào ngày 6/1, khi đối tác quốc tế phải thực hiện di dời cáp phục vụ việc mở rộng sân bay Changi-Singapore và lần thứ 2 vào 27/2 tại vị trí cách Hong Kong 125 km.

HM

Cảnh báo lỗ hổng bảo mật trên hệ quản trị nội dung Drupal

Submitted by nlphuong on Mon, 23/04/2018 - 23:00(ICTPress) - VNCERT đề nghị các cơ quan, đơn vị quan tâm kiểm tra để phát hiện, xử lý triệt để các lỗi của những website có sử dụng Drupal.

(ICTPress) - Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) hôm nay (23/4) đã có công văn cảnh báo về lỗ hổng báo mật trên hệ quản trị nội dung Drupal. VNCERT đề nghị các cơ quan, đơn vị quan tâm kiểm tra để phát hiện, xử lý triệt để các lỗi của những website có sử dụng Drupal.

|

Công văn số 109 cảnh báo về lỗ hổng an toàn thông tin (ATTT) trên hệ quản trị nội dung Drupal được VNCERT gửi tới các đơn vị chuyên trách về CNTT, ATTT của Văn phòng Trung ương Đảng, Văn phòng Chủ tịch nước, Văn phòng Quốc hội, Văn phòng Chính phủ; các đơn vị chuyên trách về CNTT, ATTT các bộ, ngành; các Sở TT&TT; thành viên mạng lưới ứng cứu sự cố an toàn thông tin mạng quốc gia; các Tổng công ty, Tập đoàn kinh tế; các Tổ chức tài chính, Ngân hàng và Chứng khoán; và các doanh nghiệp hạ tầng Internet, viễn thông, điện lực, hàng không, giao thông vận tải, dầu khí; và các đơn vị thuộc Bộ TT&TT.

Theo VNCERT, hệ thống quản trị nội dung Drupal (Drupal CMS) mã nguồn mở hiện là một trong các hệ quản trị nội dung được sử dụng khá phổ biến để xây dựng các Trang/Cổng thông tin điện tử, ứng dụng web (gọi chung là website) cho các cơ quan, đơn vị, với các ưu điểm là đơn giản, linh hoạt hỗ trợ nhiều loại cơ sở dữ liệu như MySQL, PostgreSQL, SQLite, MS SQL Server, Oracle và có thể mở rộng để hỗ trợ các cơ sở dữ liệu NoSQL.

Trong năm 2017 và các tháng đầu năm nay, Drupal đã công bố 7 lỗ hổng bảo mật. Tuy nhiên, chỉ riêng từ cuối tháng 3/2018 đến nay Drupal đã bộc lộ 2 lỗ hổng bảo mật có mức độ nguy hiểm cao ở mức nghiêm trọng cần được theo dõi, xử lý khẩn cấp. Số lượng website Drupal tại Việt Nam là khá nhiều nhưng Drupal thường được sử dụng đối với các website có quy mô vừa và nhỏ. Drupal ít được sử dụng cho các hệ thống nghiệp vụ quan trọng của các tổ chức Ngân hàng, tài chính.

Qua công tác hỗ trợ một số đơn vị khắc phục sự cố do Drupal vừa qua, VNCERT nhận thấy, thực tế website do đối tác bên ngoài xây dựng không bàn giao đầy đủ nên đơn vị vận hành website, thậm chí cả cán bộ kỹ thuật chủ chốt không biết rõ Trang/Cổng thông tin điện tử được phát triển trên nền tảng Drupal, do đó dẫn đến tình trạng chủ quan, bỏ qua lỗ hổng bảo mật đã được cảnh báo, có thể bị tấn công gây mất an toàn thông tin. Theo đó, VNCERT đề nghị các cơ quan, tổ chức quan tâm kiểm tra để phát hiện triệt để các website có sử dụng Drupal.

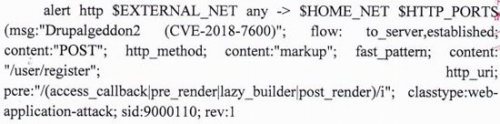

Trong trường hợp có website sử dụng Drupal, VNCERT khuyến nghị các cơ quan, đơn vị chú ý 2 lỗ hổng an toàn thông tin. Trong đó, một là, lỗ hổng Drupal cho phép thực thi các lệnh điều khiển từ xa trái phép (Remote Code Execution, mã lỗi quốc tế CVE-2018-7600 hoặc SA-CORE-2018-002), được công bố ngày 28/3/2018.

Mức độ nguy hiểm của lỗ hổng CVE-2018-7600 (SA-CORE-2018-002) được đánh giá là nghiêm trọng bởi cho phép tin tặc tấn công từ xa, tải tệp tin trái phép, thay đổi giao diện…, tồn tại trên nhiều phiên bản khác nhau của Drupal. Hiện nay, đã ảnh hưởng trên diện rộng, một số hacker đã khai thác lỗ hổng để phục vụ đào tiền ảo.

Lỗ hổng thứ 2 được VNCERT đề nghị các cơ quan, tổ chức chú ý là lỗ hổng tấn công kịch bản liên trang (Cross Site Scriptting, mã lỗi quốc tế là SA-CORE-2018-003), được công bố ngày 18/4/2018. Lỗi Cross Site Scriptting được đánh giá có mức độ nghiêm trọng ở mức cao.

Ảnh hưởng của lỗ hổng SA-CORE-2018-003, theo VNCERT phân tích, ứng dụng CKEditor là một ứng dụng xây dựng trên nền tảng Java Script được tích hợp với phần mềm Drupal, ứng dụng này đã xuất hiện lỗ hổng cho phép khả năng khai thác lỗi Cross Site Scriptting (XSS). Lỗ hổng này cho phép tin tặc thực thi các XSS thông qua CKEditor khi có sử dụng Plugin Image2 (Plugin này cũng được sử dụng trong phiên bản Drupal 8).

Để xử lý, khắc phục từng lỗ hổng, VNCERT hướng dẫn:

Đối với lỗ hổng CVE-2018-7600/SA-CORE-2018-002, Drupal đã cung cấp khá đầy đủ các bản vá và xử lý lỗi cho lỗ hổng này, quản trị hệ thống cần xem xét xử lý theo hướng dẫn được tổng hợp từ Drupal: khi sử dụng Drupal 7.x cần nâng cấp lên phiên bản 7.5.8; sử dụng phiên bản Drupal 8.5.x thì cập nhật lên phiên bản 8.5.1;

Nếu đang sử dụng các phiên bản Drupal 8.3 hoặc 8.4 thì cần nhanh chóng nâng cấp lên phiên bản 8.5.1. Trong trường hợp không thể thực hiện thì có thể sử dụng 2 biện pháp tạm thời gồm: nếu đang sử dụng Drupal 8.3.x thì nâng cấp lên phiên bản 8.3.9 và cài đặt bản vá; nếu đang sử dụng Drupal 8.4.x thì nâng cấp lên phiên bản 8.4.6 và cài đặt bản vá “Tuy nhiên, các biện pháp tạm thời này vẫn còn tiềm ẩn nhiều rủi ro khác”, VNCERT lưu ý.

Ngoài giải pháp cập nhật Drupal, VNCERT cũng khuyến nghị các cơ quan, đơn vị các giải pháp hỗ trợ khác để xử lý, khắc phục lỗ hổng CVE-2018-7600/SA-CORE-2018-002 như: thiết lập thiết bị IPS, tường lửa bảo vệ 7 lớp hoặc tường lửa bảo vệ ứng dụng web (web application firewall) và cập nhật đầy đủ thông tin để có thể ngăn chặn được các tấn công lỗ hổng. Với cac thiết bị chưa được nhà sản xuất cập nhật khả năng ngăn chặn tấn công CVE-2018-7600/SA-CORE-2018-002, các cơ quan, đơn vị tham khảo đoạn mã phát hiện tấn công được viết cho phần mềm phát hiện xâm nhập nguồn mở Snort:

|

Đối với lỗ hổng SA-CORE-2018-003, giải pháp xử lý VNCERT khuyến nghị các cơ quan, đơn vị là: sử dụng Drupal 8, cần nâng cấp lên bản 8.5.2 hoặc 8.4.7; sử dụng Drupal 7.x, chỉ bị ảnh hưởng bởi lỗ hổng trên nếu sử dụng CKEditor module 7.x-1.18 hoặc CKEditor từ CDN; nếu cài đặt CKEditor với Drupal 7 bằng các phương thức riêng (như sử dụng WYSIWYG module, CKEditor locally) và sử dụng các phiên bản CKEditor từ 4.5.11 tới 4.9.1 thì cần cập nhật thư viện third-party JavaScript library tại địa chỉ http://ckeditor.com/ckeditor-4/download/

VNCERT cũng lưu ý thêm: Việc cập nhật phần mềm Drupal cho các Trang/Cổng thông tin điện tử có thể dẫn đến một số trục trặc, trong khi đó Drupal là phần mềm mã nguồn mở nên việc hỗ trợ từ cộng đồng và nhà sản xuất còn hạn chế. Vì vậy, các cơ quan, đơn vị cần thử nghiệm và nghiên cứu kỹ trước khi thực hiện các biện pháp cập nhật cho những hệ thống lớn, yêu cầu tính sẵn sàng cao để hạn chế rủi ro.

HM

Phát hiện phần mềm độc hại mới trên Android tấn công smartphone tại châu Á

Submitted by nlphuong on Mon, 23/04/2018 - 13:40(ICTPress) - Phần mềm độc hại đang tìm kiếm lỗ hổng trên bộ định tuyến và phát tán phần mềm độc hại theo cách đơn giản nhưng cực kì hiệu quả.

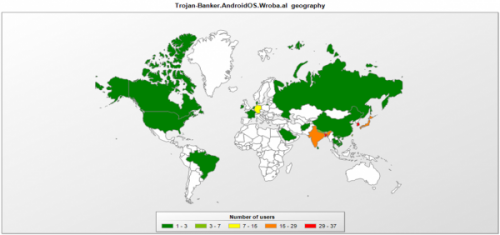

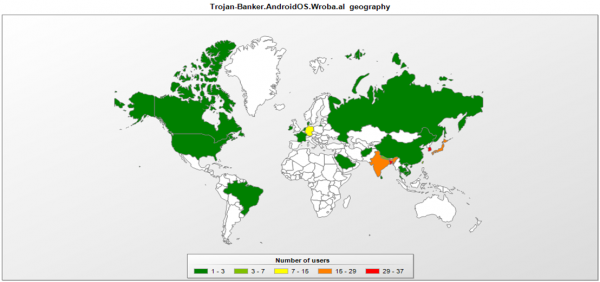

(ICTPress) - Các nhà nghiên cứu tại Kaspersky Lab vừa phát hiện phần mềm độc hại mới trên Android tấn công vào smartphone tại châu Á thông qua DNS, mang tên Roaming Mantis.

|

Phần mềm độc hại này đang hoạt động rất mạnh mẽ, nó được thiết kế để đánh cắp thông tin người dùng và trao quyền kiểm soát thiết bị hoàn toàn cho kẻ tấn công. Từ tháng 2 đến tháng 4 năm nay, các nhà nghiên cứu đã phát hiện Roaming Mantis trên hơn 150 mạng lưới, chủ yếu ở Hàn Quốc, Bangladesh và Nhật Bản và các nhà nghiên cứu tin rằng tội phạm mạng đang tìm cách kiếm tiền từ hoạt động này.

Ông Vitaly Kamluk, Trưởng nhóm Nghiên cứu và Phân tích Toàn cầu khu vực châu Á – Thái Bình Dương, Kaspersky Lab chia sẻ: “Hoạt động của nhóm này đã được báo chí tại Nhật Bản đưa tin, nhưng khi chúng tôi bắt đầu nghiên cứu, chúng tôi phát hiện ra rằng nó không xuất phát ở Nhật Bản. Trên thực tế, chúng tôi đã tìm thấy một loạt chứng cứ cho thấy tin tặc (hacker) đứng sau nhóm này nói tiếng Trung hoặc tiếng Hàn. Hơn nữa, phần lớn nạn nhân cũng không tập trung ở Nhật Bản. Việc Roaming Mantis tập trung vào Hàn Quốc và Nhật Bản có vẻ là để kiếm tiền”.

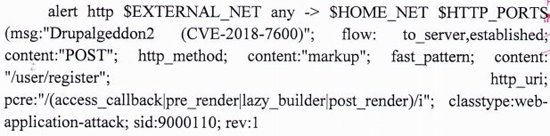

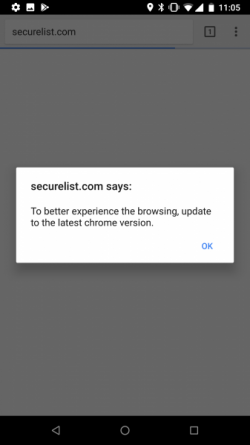

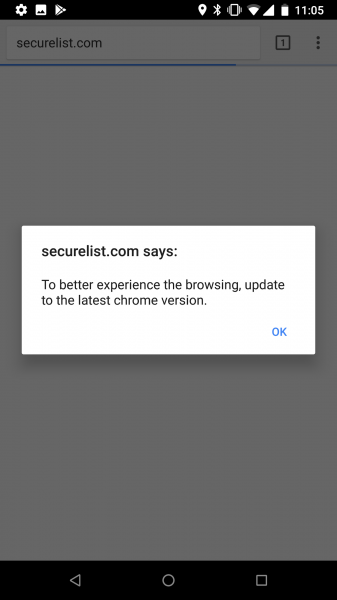

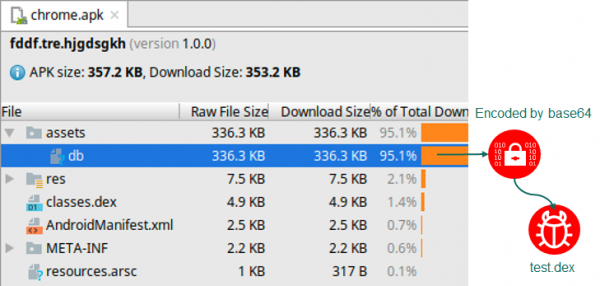

Kết quả nghiên cứu của Kaspersky Lab chỉ ra rằng kẻ đứng sau phần mềm độc hại đang tìm kiếm lỗ hổng trên bộ định tuyến và phát tán phần mềm độc hại theo cách đơn giản nhưng cực kì hiệu quả: chiếm quyền kiểm soát DNS của các bộ định tuyến đã bị lây nhiễm. Phương pháp thực hiện vẫn còn là ẩn số. Nhưng một khi DNS bị chiếm quyền kiếm soát, mọi cố gắng truy cập từ người dùng đều dẫn họ đến đường link thể hiện nội dung từ máy chủ của kẻ tấn công “Để trải nghiệm trình duyệt tốt hơn, vui lòng cập nhật phiên bản mới nhất”. Và khi click vào đường link, tập tin có tên facebook.apk’ hoặc ‘chrome.apk’ sẽ xuất hiện để người dùng cài đặt. Đây chính là nơi chứa backdoor Android từ hacker.

|

Roaming Mantis kiểm tra xem thiết bị có được root hay không và yêu cầu quyền được thông báo về bất kỳ hoạt động liên lạc hoặc duyệt web nào do người dùng thực hiện. Nó cũng có khả năng thu thập một loạt các dữ liệu, bao gồm cả thông tin xác thực cho xác thực hai yếu tố. Các nhà nghiên cứu nhận thấy rằng một số mã phần mềm độc hại bao gồm các tham chiếu đến ngân hàng di động và ID ứng dụng trò chơi phổ biến ở Hàn Quốc. Những dữ liệu này cho thấy mục đích của chiến dịch này là để kiếm tiền.

Trong khi dữ liệu Kaspersky Lab phát hiện khoảng 150 mục tiêu thì phân tích sâu hơn đã cho thấy hàng nghìn kết nối tấn công vào các máy chủ C&C của kẻ tấn công hàng ngày, chỉ ra một quy mô lớn hơn của chiến dịch.

Roaming Mantis được thiết kế để phát tán rộng khắp châu Á. Ngoài ra, nó hỗ trợ 4 ngôn ngữ: tiếng Hàn, tiếng Trung giản thể, tiếng Nhật và tiếng Anh. Tuy nhiên, các dữ liệu thu thập cho thấy kẻ đứng đằng sau cuộc tấn công này chủ yếu quen thuộc với tiếng Hàn và tiếng Trung giản thể.

Nhà nghiên cứu Bảo mật tại Kaspersky Lab Nhật Bản Suguru Ishimaru cho biết: “Roaming Mantis là mối đe dọa hoạt động rất linh hoạt và thay đổi rất nhanh. Đây là lý do tại sao chúng tôi công bố các phát hiện của chúng tôi thay vì chờ đợi cho đến khi chúng tôi có tất cả các câu trả lời. Chúng tôi cần nâng cao nhận thức để mọi người có thể nhận biết mối đe dọa này rõ hơn. Việc sử dụng các bộ định tuyến bị nhiễm và DNS bị tấn công làm nổi bật nhu cầu bảo vệ thiết bị mạnh mẽ và việc sử dụng các kết nối an toàn”.

Các sản phẩm của Kaspersky Lab phát hiện Roaming Mantis dưới tên Trojan-Banker.AndroidOS.Wroba.

|

Để bảo vệ kết nối Internet trước lây nhiễm này, người được khuyến nghị nên tham khảo hướng dẫn sử dụng bộ định tuyến của bạn để xác minh rằng cài đặt DNS của bạn chưa bị can thiệp hoặc liên hệ với ISP của bạn để được hỗ trợ; Thay đổi tên đăng nhập và mật khẩu mặc định cho giao diện web quản trị của bộ định tuyến; Không bao giờ cài đặt phần mềm bộ định tuyến từ các nguồn của bên thứ ba. Tránh sử dụng kho lưu trữ của bên thứ ba cho thiết bị Android của bạn và thường xuyên cập nhật firmware bộ định tuyến từ nguồn chính thức.

QA

Nghiên cứu phản ánh Việt Nam trong top 10 quốc gia bị lộ thông tin trên Facebook

Submitted by nlphuong on Fri, 20/04/2018 - 07:25(ICTPress) - Theo con số mà Facebook ước tính, Việt Nam có 427.466 tài khoản bị hãng Cambridge Analytica sử dụng dữ liệu phục vụ cho cuộc bầu cử Mỹ.

(ICTPress) - Văn phòng Chính phủ vừa có công văn gửi Bộ TT&TT về việc Thủ tướng giao Bộ TT&TT nghiên cứu, xử lý thông tin phản ánh “Việt Nam nằm trong Top 10 quốc gia bị lộ thông tin trên Facebook nhiều nhất”.

Ngày 6/4/2018, Đài Truyền hình Việt Nam (VTV) đưa tin: "Việt Nam nằm trong Top 10 quốc gia bị lộ thông tin trên Facebook nhiều nhất. Theo con số mà Facebook ước tính, Việt Nam có 427.466 tài khoản bị hãng Cambridge Analytica sử dụng dữ liệu phục vụ cho cuộc bầu cử Mỹ".

Về việc này, Thủ tướng giao Bộ TT&TT nghiên cứu, xử lý báo cáo Thủ tướng Chính phủ trước ngày 28/4/2018.

HM