Thời sự ICT

(ICTPress) - Chỉ chưa đầy một tháng sau khi lọt vào Top 500, tính đến ngày hôm qua (20/3), ICTPress.vn tiếp tục tăng hơn 200 bậc để đứng trong Top 300 Website được truy cập nhiều nhất Việt Nam.

Samsung và Nokia vẫn là những hãng dẫn đầu trong phân khúc điện thoại cảm ứng giá rẻ.

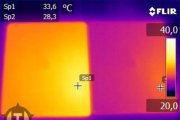

Máy tính bảng iPad thế hệ mới chạy nóng hơn 5 độ C so với iPad 2, theo thử nghiệm của trang công nghệ Hà Lan Tweakers.net. Góc đặt pin là điểm nóng nhất.

(ICTPress) "Các đề án tái cấu trúc phải được xem xét một cách kỹ lưỡng, theo đúng quy trình. Sau khi có ý kiến của các đơn vị tham mưu, giúp việc, Bộ sẽ xem xét, quyết định và trình Chính phủ phương án cuối cùng".

Thế hệ vũ khí mạng này hướng tới mục tiêu tấn công làm gián đoạn và tê liệt các hệ thống quân sự của đối phương, nhất là các hệ thống phòng không và chỉ huy, thậm chí cả khi các hệ thống đó không kết nối mạng Internet.

(ICTPress) - "Thị trường Viễn thông ở các nước nhỏ và mới nổi, khả năng xâm nhập của các doanh nghiệp Việt Nam sẽ cao hơn, việc cung cấp thông tin thị trường viễn thông, CNTT, môi trường pháp lý, thói quen, phong tục… là rất cần thiết".

(ICTPress) - Apple đã đạt hơn 20 tỷ USD doanh thu từ iPad trong năm ngoái, có nghĩa là máy tính bảng chiếm 1/5 tổng doanh thu của Apple trong năm 2011.

Đại diện Tổng cục Hải quan cho hay, nếu Chi nhánh FPT tiếp tục chây ì nộp thuế, cơ quan này sẽ áp dụng các biện pháp cưỡng chế theo quy định tại Luật Quản lý thuế.

Sony sẽ bán Xperia S vào 26/3 tới, Nokia sửa soạn đem điện thoại Windows Phone vào thị trường trong nước. Trong khi đó, Samsung, BlackBerry giới thiệu các "siêu phẩm" ở Việt Nam cuối tháng này.

Với mục đích "tạo ra sân chơi công bằng" cho những website có nội dung tốt nhưng "không biết SEO", các chuyên gia trong lĩnh vực tìm kiếm của Google đang âm thầm xây dựng một cơ chế "phạt" đối với những website áp dụng quá nhiều các thủ thuật SEO.

Chỉ mới bán được hai ngày nhưng iPad thế hệ 3 đã bị bẻ khóa hoàn toàn (jailbreak untethered) nhưng tác giả chưa công bố cách làm.

Hãng dịch vụ Incapsula vừa công bố kết quả nghiên cứu mới nhất của họ, qua đó chỉ ra rằng có tới hơn một nửa lưu lượng Internet trên toàn thế giới không phải do... con người tạo ra, mà đó là kết quả của những phần mềm hack, hay các cơ chế gửi thư rác tự động.